|

Календарь мероприятий

март  2026 2026

Пн |

Вт |

Ср |

Чт |

Пт |

Сб |

Вс |

| | | | | | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 | | | | | |

показать все

Новости партнеров

МТС AdTech и MWS AI: 24% трудоспособного населения России регулярно пользуются генеративным ИИ в формате чатов

Читать далее

Эксперт SafeERP Римма Кулешова: безопасность ERP больше не про ИТ, а про выживание бизнеса

Читать далее

Не внедривший — жалеет: каждый третий предприниматель пожалел, что не внедрил автоматизацию раньше

Читать далее

«Байкал Электроникс» и РЕГЛАБ заключили миллиардный контракт на поставку микроконтроллеров Baikal U-1000

Читать далее

«СиСофт Девелопмент»: цифровая трансформация в строительстве и нефтегазе идет полным ходом

Читать далее

показать все

Статьи

Как найти идею и перезапустить продукт в «красном океане»

Читать далее

Интеграция как бизнес-задача

Читать далее

Soft skills на руководящих должностях

Читать далее

Как изменились сделки слияний и поглощений после 2022 года и что ждет инвесторов в будущем?

Читать далее

Налоговая оптимизация. Новые УСН-правила при смене региона: конец налоговой оптимизации?

Читать далее

Точность до метра и сантиметра: как применяют технологии позиционирования

Читать далее

Как искусственный интеллект изменит экономику

Читать далее

Эпоха российской ориентации на Запад в сфере программного обеспечения завершилась

Читать далее

Сладкая жизнь

Читать далее

12 бизнес-концепций, которыми должны овладеть ИТ-руководители

Читать далее

показать все

|

Обзор Android-угроз в 2012 году Основные риски для пользователей

Главная / Статьи / Аналитика / Обзор Android-угроз в 2012 году

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Доктор Web,

Обзор Android-угроз в 2012 году

Угрозы со стороны вредоносных программ обрушились на ОС Android практически с момента его появления на рынке. Многие пользователи поначалу восприняли этот факт скептически, но постепенно их сомнения сменились обеспокоенностью за безопасность используемых мобильных устройств, так как число вредоносных приложений неуклонно росло. Не стал исключением 2012 год, чьи самые интересные и заметные события, связанные с Android-угрозами, мы и рассмотрим.

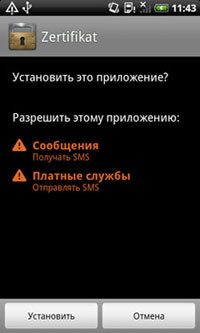

СМС-троянцы

Троянцы семейства Android.SmsSend, возникшие в 2010 году, быстро став головной болью пользователей мобильных Android-устройств, остаются самой распространенной и массовой угрозой для этой мобильной платформы. Они предназначены для отправки дорогостоящих СМС-сообщений и подписки абонентов на разные контент-услуги, что может повлечь за собой серьезные финансовые потери (о чем жертва может и не догадываться). Чаще всего распространяются под видом популярных игр и приложений, а также их обновлений, но бывают и другие каналы распространения. Для создания большинства подобных программ не требуется особых знаний, многого времени и средств, а прибыль хакеров многократно компенсирует все затраты.

Широиа распространения троянцев обусловлена развитой сетью партнерских программ, предлагающих выгодные условия оплаты участникам. Кроме того, летом 2012 года были зафиксированы многочисленные случаи взлома легитимных веб-сайтов, модифицированных злоумышленниками так, что посетители с мобильных устройств перенаправлялись на мошеннические ресурсы с вредоносными программами. Именно благодаря относительной простоте, высокой окупаемости и эффективности методов распространения в 2012 году семейство Android.SmsSend доминировало среди вредоносных приложений.

Увеличение риска кражи конфиденциальной информации, негласный мониторинг и кибершпионаж

Учитывая возможности мобильных Android-устройств и рост числа их пользователей, все острее проблема сохранности конфиденциальной информации. Рискам подвержены как простые пользователи, так и представители коммерческого и госсекторов.

Шпионы — пособники спамеров

Хотя сами по себе вредоносные программы-шпионы, крадущие конфиденциальную информацию, не уникальны. в 2012 году обозначилась четкая тенденция к появлению специфической группы троянцев-шпионов, направленных против жителей Японии. Все они распространялись с помощью спам-писем, в которых предлагалось установить «полезные» приложения: от эротических игр до оптимизаторв расхода аккумулятора. К этой группе относятся Android.MailSteal.1.origin, Android.Maxbet.1.origin, Android.Loozfon.origin и Android.EmailSpy.origin. Их основная задача — похищение электронных адресов из книги контактов мобильного устройства и отправка их на удаленный сервер. Причем, некоторые троянцы могут отправлять злоумышленникам не только адреса, но и всю информацию из телефонной книги, а также идентификаторы устройства, включая номер сотового телефона. Добытая информация в может быть использована для организации новых спам-кампаний и для продажи на черном рынке, а владельцам похищенного это несет потенциальную угрозу фишинг-атак и вероятность заражения их ПК самыми разными вредоносными программами, использующими для инфицирования каналы электронной почты.

Повышенный риск узконаправленных атак

Точечные или таргетированные атаки несут в себе серьезную угрозу, поскольку, в отличие от большинства обычных атак, направлены не на максимально возможное число юзеров, а на их ограниченный круг, что снижает вероятность оперативного и эффективного обнаружения вредоносных программ.

Один из вариантов точечной атаки - Advanced Persistent Threat или APT-атака. Ее суть в том, чтобы вредоносная программа как можно дольше оставалась в скомпрометированной системе необнаруженной, получая при этом максимум объема ценных сведений. Жертвами обычно становятся бизнес-структуры и госсектор. До сих пор под ударом подобных атак были только «большие» компьютерные системы - рабочие станции и серверы. Но в 2012 году была зафиксирована новая APT-атака, при анализе которой обнаружилась вредоносная программа Android.Luckycat.origin. Функционал троянца включал выполнение команд с управляющего сервера, загрузку различных файлов с мобильного устройства и на него, сбор идентификационных данных и некоторые другие возможности. Невзирая на то, что троянец находился в стадии разработки, и свидетельств его применения на практике не было, факт наличия такого инструмента дает серьезное основание полагать, что мобильные Android-устройства вскоре могут стать такой же привычной мишенью APT-атак, как и обычные компьютеры.

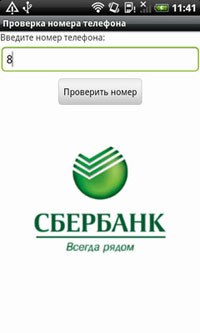

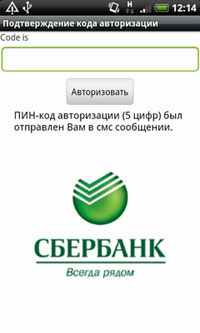

Еще одним инструментом проведения таргетированных атак для завладения конфиденциальной и ценной информацией стали мобильные банковские троянцы, крадущие одноразовые коды mTAN. Для безопасности финансовых операций в Интернете банковские системы отправляют СМС-сообщения с этими кодами на привязанный к клиентскому счету номер мобильного телефона. Чтобы завершить транзакцию, пользователь должен ввести в специальную веб-форму полученный код. Мобильные банковские троянцы предназначены для перехвата СМС-сообщений, кражи этих кодов и передачи их злоумышленникам, выполняющим финансовые операции с электронными счетами ничего не подозревающих жертв (например, при онлайн-покупке).

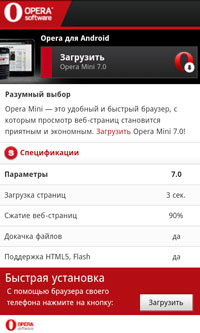

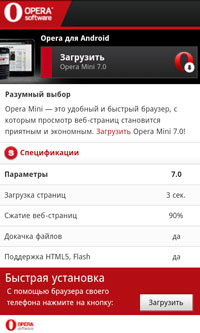

Подобные атаки не отличались массовостью, в том числе и для устройств под управлением Android. В 2012 году появилось лишь несколько новых представителей этого класса троянцев, направленных на мобильную ОС от Google: Android.SpyEye.2.origin, Android.Panda.2.origin, Android.SmsSpy.6.origin и Android.FakeSber.1.origin. Типичный способ их распространения — через социальные сети, когда пользователю предлагают срочное обновление ОС или установку некоего сертификата безопасности для дальнейшего получения финансовых услуг. Несмотря на относительную редкость появления банковских троянцев для ОС Android, проводимые с их помощью атаки весьма эффективны. Именно благодаря «эксклюзивности» проявления и нацеленности на клиентов конкретного банка снижается вероятность быстрого обнаружения и обеспечения необходимой защиты. Выделим здесь Android.FakeSber.1.origin: он стал первым банковским Android-троянцем, направленным против клиентов российского банка. До его появления киберпреступников интересовали лишь зарубежные пользователи. Кроме того, в отличие от собратьев, распространяющихся спомощи мошеннических сайтов, данный троянец был помещен в официальный каталог приложений Google Play. По счастью, к моменту удаления троянца из каталога, установить его успели немногие. Тем не менее, он представлял существенную потенциальную опасность. У Android.FakeSber.1.origin был схожий с другими банковскими Android-троянцами принцип работы. Чтобы заставить юзера выполнить его установку, использовалась распространенная тактика запугивания: на официальным сайте банка демонстрировалось сообщение о необходимости авторизации с помощью мобильного телефона (сообщение отображалось благодаря Windows-троянцу, заразившему компьютеры жертв и работавшему в связке с Android.FakeSber.1.origin). Предлагалось установить спецприложение, которое и было мобильным банковским троянцем. Во-вторых, попав на гаджет, вредоносная программа имитировала ожидаемый функционал, усыпляя бдительность пользователя. В конечном итоге Android.FakeSber.1.origin скрытно перехватывал все входящие сообщения и пересылал их содержимое на удаленный сервер, поэтому помимо mTAN-кода в руках киберпреступников могли оказаться и другие конфиденциальные сведения.

Коммерческое шпионское ПО

Скрытую угрозу сохранности личных данных несут и разные виды коммерческого ПО для мониторинга и шпионажа. В 2012 году обнаружилось значительное число не только новых модификаций уже известных программ, но и новые представители этого класса приложений. Большинство подобных шпионов может использоваться как легально, с согласия владельца гаджета, так и без его ведома. Обычно для их установки требуется физический доступ к мобильному устройству, н-о после установки данные приложения способны скрывать свое присутствие в системе (например, не создавая иконку на главном экране, а также маскируясь под системное ПО). Наиболее распространенные функции таких шпионов - отслеживание СМС-сообщений, получение координат пользователя, перехват совершаемых им звонков, запись происходящего вокруг в аудиофайл.

Затруднение анализа, разделение функционала и противодействие удалению

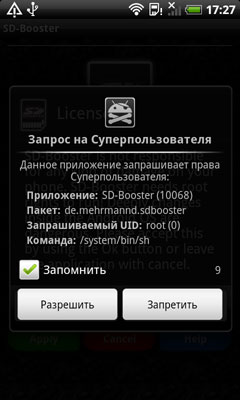

Борьба с вредоносными Android-программами с помощью антивирусов и постепенное повышение компьютерной грамотности владельцев гаджетов на базе ОС от Google вынуждает злоумышленников к большей изощренности. Если раньше троянцы представляли собой единственный программный пакет, содержащий весь вредоносный функционал, теперь нередки более сложные схемы их построения и работы. Интересна в этом смысле своеобразная матрешка из трех вредоносных приложений, обнаруженных в мае 2012 года. Дроппер Android.MulDrop.origin.3 содержал в своих ресурсах зашифрованный пакет, который также являлся дроппером (Android.MulDrop.origin.4). Тот, в свою очередь, имел в своих ресурсах еще один зашифрованный пакет, а именно троянца-загрузчика Android.DownLoader.origin.2, способного получать с удаленного сервера список приложений для загрузки на мобильное устройство.

Для успешного функционирования разработанной схемы требовались root-привилегии, а так как основной дроппер находился в модифицированном злоумышленниками легитимном приложении с root-доступом, у пользователей не могло возникнуть подозрений в связи с необходимостью предоставления ему соответствующих прав. Примененный здесь механизм мог быть весьма эффективным способом избежать лишних опасений и увеличить шансы заражения мобильного Android-устройства.

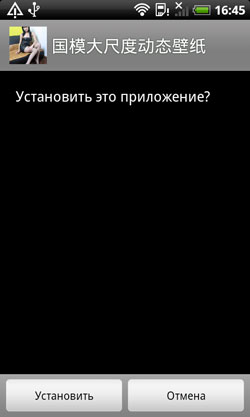

Другой случай разделения функционала между несколькими вредоносными приложениями - троянцы Android.SmsSend.405.origin и Android.SmsSend.696.origin. Разные модификации первого распространялись в каталоге Google Play под видом сборника обоев для рабочего стола, доступ к которым открывался при нажатии кнопки «Далее». В этом случае приложение подключалось к облачному сервису Dropbox и загружало второй программный пакет, являвшийся СМС-троянцем. По-видимому, подобным переносом основного функционала во второе приложение, расположенное вне Google Play, злоумышленники пытались обойти систему Bouncer, контролирующую каталог на предмет наличия вредоносных программ.

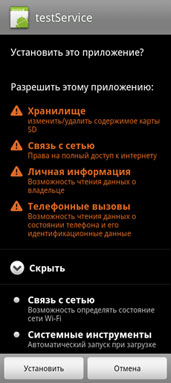

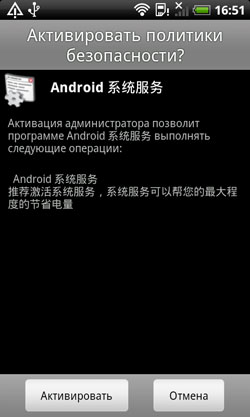

Весьма тревожит появление у вредоносных Android-приложений функционала по противодействию своему удалению. В мае 2012 года обнаружился троянец Android.Relik.origin, завершающий работу популярных китайских антивирусов, а также запрашивающий у пользователя доступ к режиму администратора мобильного устройства. При активации режима другие антивирусы уже не смогли бы удалить троянца, но для избавления от вредоносной программы ничто не мешало убрать вредоносное приложение из списка администраторов.

Идея противодействия удалению была значительно развита в другом китайском троянце, Android.SmsSend.186.origin. Практически сразу после установки он отображал требование предоставить ему права администратора мобильного устройства, а при отказе требование продолжало выводиться, пока троянец не получал соответствующие права. Если права получались, попытки убрать троянца из списка администраторов гаджета на некоторых версиях ОС Android заканчивались полным провалом, так как Android.SmsSend.186.origin не давая владельцу мобильного устройства зайти в необходимые системные настройки. Антивирусы, не располагающие функционалом по нейтрализации таких угроз, также не могли избавить систему от инфицирования, даже при детектации вредоносной программы. Самостоятельно же избавиться от троянца было крайне трудно, ибо требовало ряда нетривиальных действий и определенной доли терпения. Ко всему прочему, эта программа распространялась с помощью дроппера, помещенного киберпреступниками в «живые обои», которые при установке не требовали никаких спецразрешений для работы. Таким образом, Android.SmsSend.186.origin является одной из самых серьезных Android-угроз последнего времени. Отметим и тенденцию к росту использования авторами вредоносных программ обфускации кода, затрудняющей анализ троянцев и его детектированию антивирусами. К примеру, обфускация встречается в ряде представителей семейства Android.SmsSend.

Необычные угрозы

Весьма интересной вредоносной программой, обнаруженной в 2012 году, стал троянец Android.MMarketPay.origin, самостоятельно покупающий приложения в электронном магазине китайского провайдера China Mobile. Для этого он перехватывал СМС-сообщения с кодами подтверждения совершения покупки, а также обходил проверку captcha, отправляя соответствующие изображения для анализа на удаленный сервер. Целью создания этого троянца могло стать как желание увеличить прибыль за счет подобной незаконной продажи своих приложений, так и обычное желание досадить пользователям и сотовому оператору, чья репутация могла заметно пострадать.

Кто платит, тот и заказывает атаку

Не секрет, что большая часть вредоносных программ создается не ради любопытства — эта сфера деятельности уже давно стала источником наживы. И появившихся в 2012 году троянцев Android.Spambot.1.origin и Android.DDoS.1.origin вполне можно считать инструментами киберкриминальных услуг. Android.Spambot.1.origin – троянец для массовой рассылки СМС-спама. Текст сообщений и номера, по которым осуществлялась рассылка, загружались с удаленного сервера, принадлежащего злоумышленникам, без особого труда выполняющих спам-рассылку для заинтересованных лиц. Чтобы скрыть свою вредоносную деятельность, троянец удалял все сведения об отправляемых СМС, и владельцы инфицированных гаджетов могли не сразу догадаться о подозрительной активности. Что же до Android.DDoS.1.origin, он является вредоносной программой для DoS-атак с использованием мобильных Android-устройств. Параметры, Необходимые для проведения атак параметры троянец получал посредством СМС-сообщений, содержащих имя сервера и требуемый порт. Главная особенность этой программы: атакуемый сайт мог быть любым и воспользоваться ею мог всякий, кто проявил бы должный интерес и заплатил соответствующую цену за оказание незаконной услуги.

Вандализм

На фоне общей массы вредоносных Android-приложений, обнаруженный весной 2012 года особняком стоит Android.Moghava, троянец-вандал, распространявшийся через модифицированную злоумышленниками версию приложения — сборник рецептов иранской кухни. Через определенные промежутки времени троянец выполнял на гаджете поиск JPEG-изображений в каталоге /DCIM/Camera/ и накладывал на них еще одно изображение. В результате этого фотографии пользователя безвозвратно портились. Обычно вирусописатели создают подобные вредоносные программы, чтобы заявить о себе, либо в качестве мести или просто развлекаясь. Более редкой причиной является попытка совершить диверсию среди определенной группы лиц. Так или иначе, ущерб от подобных приложений может быть весьма существенным.

Выводы

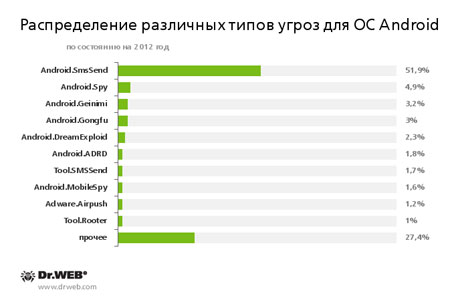

По состоянию на конец 2012 года вирусные базы Dr.Web содержали около 1300 записей для Android-угроз. Их процентное распределение представлено на диаграмме:Следует учитывать, что специалисты компании проводят постоянную оптимизацию баз, поэтому число соответствующих вирусных записей может со временем уменьшаться. С ростом популярности мобильных устройств под управлением ОС Android соответственно растет число и разнообразие вредоносных приложений, опасносных для пользователей платформы. Описанные выше типы угроз в 2012 году стали наиболее заметными, демонстрируя потенциальный вектор развития вредоносных Android-программ на ближайшее будущее. Одновременно могут появляться и вредоносные приложения, сочетающие свойства разнообразных угроз или же являются «нестандартными» сравнительно с общей массой, во многом повторяя ситуацию с Windows. Учитывая, что на ближайшие годы мобильная платформа Android останется в лидерах рынка, стоит ожидать роста числа созданных для нее вредоносных программ.

В начало⇑

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Комментарии отсутствуют

Комментарии могут отставлять только зарегистрированные пользователи

|

Вакансии на сайте Jooble

|