|

Календарь мероприятий

март  2026 2026

Пн |

Вт |

Ср |

Чт |

Пт |

Сб |

Вс |

| | | | | | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 | | | | | |

показать все

Новости партнеров

МТС AdTech и MWS AI: 24% трудоспособного населения России регулярно пользуются генеративным ИИ в формате чатов

Читать далее

Эксперт SafeERP Римма Кулешова: безопасность ERP больше не про ИТ, а про выживание бизнеса

Читать далее

Не внедривший — жалеет: каждый третий предприниматель пожалел, что не внедрил автоматизацию раньше

Читать далее

«Байкал Электроникс» и РЕГЛАБ заключили миллиардный контракт на поставку микроконтроллеров Baikal U-1000

Читать далее

«СиСофт Девелопмент»: цифровая трансформация в строительстве и нефтегазе идет полным ходом

Читать далее

показать все

Статьи

Как компьютеры понимают текст?

Читать далее

Как компьютеры понимают текст?

Читать далее

Как найти идею и перезапустить продукт в «красном океане»

Читать далее

Интеграция как бизнес-задача

Читать далее

Soft skills на руководящих должностях

Читать далее

Точность до метра и сантиметра: как применяют технологии позиционирования

Читать далее

Как искусственный интеллект изменит экономику

Читать далее

Эпоха российской ориентации на Запад в сфере программного обеспечения завершилась

Читать далее

Сладкая жизнь

Читать далее

12 бизнес-концепций, которыми должны овладеть ИТ-руководители

Читать далее

показать все

|

«Доктор Веб» исследовал бэкдор, написанный на Python

Главная / Новости партнеров / «Доктор Веб» исследовал бэкдор, написанный на Python

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Бэкдорами принято называть вредоносные программы, способные выполнять поступающие от злоумышленников команды и предоставлять им возможность несанкционированного управления инфицированным устройством. Аналитики «Доктор Веб» исследовали новый бэкдор, особенность которого заключается в том, что он написан на языке Python.

| |

|

| |

Эта вредоносная программа была добавлена в вирусные базы Dr.Web под именем Python.BackDoor.33. Внутри файла троянца хранится запакованная утилита py2exe, которая позволяет запускать в Windows сценарии на языке Python как обычные исполняемые файлы. Основные функции вредоносной программы реализованы в файле mscore.pyc.

Python.BackDoor.33 сохраняет свою копию в одной из папок на диске, для обеспечения собственного запуска модифицирует системный реестр Windows и завершает выполнение сценария. Таким образом, основные вредоносные функции бэкдора выполняются после перезагрузки системы.

После перезагрузки троянец пытается заразить все подключенные к устройству накопители с именами от C до Z. Для этого он создает скрытую папку, сохраняет в ней копию своего исполняемого файла (также с атрибутом «скрытый»), после чего в корневой папке диска создает ссылку вида <имя тома>.lnk, которая ведет на вредоносный исполняемый файл. Все файлы, отличные от файла .lnk, VolumeInformation.exe и .vbs, он перемещает в созданную ранее скрытую папку.

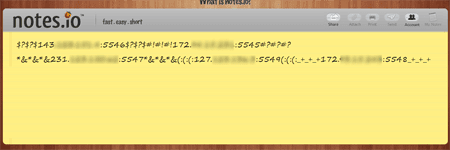

Затем троянец пытается определить IP-адрес и доступный порт управляющего сервера, отправляя запрос к нескольким серверам в Интернете, включая pastebin.com, docs.google.com и notes.io. Полученное значение имеет следующий вид:

Если бэкдору удалось получить IP-адрес и порт, он отсылает на управляющий сервер специальный запрос. Если троянец получит на него ответ, он скачает с управляющего сервера и запустит на инфицированном устройстве сценарий на языке Python, добавленный в вирусные базы Dr.Web под именем Python.BackDoor.35. В этом сценарии реализованы функции кражи паролей (стилер), перехвата нажатия клавиш (кейлоггер) и удаленного выполнения команд (бэкдор). Кроме того, этот троянец умеет проверять подключенные к зараженному устройству носители информации и заражать их схожим образом. В частности, Python.BackDoor.35 позволяет злоумышленникам:

- красть информацию из браузеров Chrome, Opera, Yandex, Amigo, Torch, Spark;

- фиксировать нажатия клавиш и делать снимки экрана;

- загружать дополнительные модули на Python и исполнять их;

- скачивать файлы и сохранять их на носителе инфицированного устройства;

- получать содержимое заданной папки;

- перемещаться по папкам;

- запрашивать информацию о системе.

Помимо прочего, в структуре Python.BackDoor.35 предусмотрена функция самообновления, однако в настоящий момент она не задействована. Сигнатуры всех упомянутых выше вредоносных программ добавлены в вирусные базы Dr.Web и не представляют опасности для наших пользователей.

Подробнее о троянце

С уважением,

компания «Доктор Веб»

www.drweb.com

|

|

| |

|

|

© «Доктор Веб»

2003—2017

|

«Доктор Веб» — российский производитель антивирусных средств защиты информации под маркой Dr.Web. Продукты Dr.Web разрабатываются с 1992 года. Компания — ключевой игрок на российском рынке программных средств обеспечения базовой потребности бизнеса — безопасности информации. «Доктор Веб» — один из немногих антивирусных вендоров в мире, владеющих собственными уникальными технологиями детектирования и лечения вредоносных программ. Антивирусная защита Dr.Web позволяет информационным системам клиентов эффективно противостоять любым, даже неизвестным угрозам.

«Доктор Веб» стал первой компанией, предложившей на российском рынке инновационную модель использования антивируса в качестве услуги, и по сей день продолжает оставаться безусловным лидером российского рынка интернет-сервисов безопасности для поставщиков ИT-услуг. Государственные сертификаты и награды, а также география пользователей Dr.Web свидетельствуют о высоком качестве продуктов, созданных талантливыми российскими программистами. |

|

|

В начало⇑

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Комментарии отсутствуют

Комментарии могут отставлять только зарегистрированные пользователи

|

Вакансии на сайте Jooble

|