17 мая 2017 года

В пятницу 12 мая множество компьютеров по всему миру оказались заражены опасным червем, известным под именем WannaCry. Специалисты компании «Доктор Веб» тщательно изучают эту вредоносную программу, но уже сейчас готовы поделиться некоторыми результатами своего исследования.

Вредоносная программа, известная под названием WannaCry, представляет собой сетевого червя, способного заражать компьютеры под управлением Microsoft Windows без участия пользователя. Антивирус Dr.Web детектирует все компоненты червя под именем Trojan.Encoder.11432. Его распространение началось примерно в 10 утра 12 мая 2017 года. Червь атакует все компьютеры в локальной сети, а также удаленные интернет-узлы со случайными IP-адресами, пытаясь установить соединение с портом 445. Обосновавшись на инфицированном компьютере, червь самостоятельно пытается заразить другие доступные машины — этим и объясняется массовость эпидемии. Сама вредоносная программа имеет несколько компонентов, троянец-энкодер — лишь один из них.

Сетевой червь

Сразу после запуска червь пытается отправить запрос на удаленный сервер, домен которого хранится в троянце. Если ответ на этот запрос получен, червь завершает свою работу. Некоторые СМИ сообщали, что эпидемию WannaCry удалось остановить, зарегистрировав этот домен: к моменту начала распространения троянца он был свободен якобы из-за оплошности злоумышленников. На самом деле анализ троянца показывает, что он будет работать и распространяться на компьютерах, имеющих доступ к локальной сети, но не имеющих подключения к Интернету. Поэтому об остановке эпидемии говорить пока преждевременно.

После запуска троянец регистрирует себя в качестве системной службы с именем mssecsvc2.0. При этом червь чувствителен к параметрам командной строки: если указан какой-либо аргумент, он пытается настроить автоматический перезапуск службы в случае возникновения ошибки. Через 24 часа после своего запуска в качестве системной службы червь автоматически завершает работу.

Успешно стартовав на инфицированной машине, червь начинает опрашивать узлы, доступные в локальной сети зараженной машины, а также компьютеры в Интернете со случайными IP-адресами. Он пытается соединиться с портом 445. Если ему удалось установить соединение, червь предпринимает попытку заразить эти компьютеры с использованием уязвимости в протоколе SMB.

Дроппер

Дроппер — это компонент, предназначенный для установки в операционную систему вредоносного исполняемого файла. Дроппер червя WannaCry содержит большой защищенный паролем ZIP-архив, в котором хранится зашифрованный файл с троянцем-энкодером, обои Рабочего стола Windows с требованиями злоумышленников, файл с адресами onion-серверов и именем кошелька для приема биткойнов, а также архив с программами для работы в сети Tor. Дроппер запускается из тела червя, устанавливается в систему, после чего пытается запустить свою копию в виде системной службы со случайным именем. Если это не удается, он выполняется, как обычная программа. Основная задача дроппера — сохранить на диск содержимое архива, а также расшифровать и запустить шифровальщик.

Троянец-шифровальщик

Энкодер Trojan.Encoder.11432 шифрует файлы со случайным ключом. В файле сохраняются сведения о длине зашифрованного ключа, сам зашифрованный ключ, информация о типе шифрования и размере исходного файла. В процессе шифрования создается файл f.wnry — в нем сохраняется список файлов, которые троянец может расшифровать в тестовом режиме.

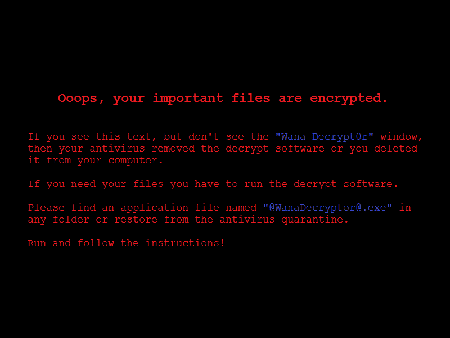

Троянец содержит в себе авторский декодер, который удаляет на зараженном компьютере теневые копии и отключает функцию восстановления системы. Он меняет обои Рабочего стола Windows на графический файл следующего содержания:

Затем он распаковывает приложения для работы с сетью Tor (или скачивает их из сети) и соединяется с onion-серверами, адреса которых указаны в конфигурации троянца. Оттуда он получает имя кошелька для приема криптовалюты Bitcoin и записывает его в конфигурацию. Для обмена данными с onion-серверами Trojan.Encoder.11432 использует собственный протокол.

Декодер позволяет расшифровать несколько тестовых файлов, список которых хранится в файле f.wnry. Приватный ключ, необходимый для их расшифровки, хранится в одном из компонентов вредоносной программы. Поэтому их можно расшифровать даже без использования самого троянца. Однако расшифровка тестовых и всех остальных файлов выполняется с использованием разных ключей. Следовательно, никаких гарантий успешного восстановления поврежденных шифровальщиком данных даже в случае оплаты выкупа не существует.

К сожалению, в настоящее время расшифровка поврежденных Trojan.Encoder.11432 файлов не представляется возможной.

Признаки заражения

Признаками заражения червем WannaCry являются:

- наличие системной службы "mssecsvc2.0" (видимое имя - "Microsoft Security Center (2.0) Service");

- наличие файла троянца-энкодера C:\WINDOWS\tasksche.exe, предыдущий экземпляр вредоносной программы хранится в файле C:\WINDOWS\qeriuwjhrf.

Что делать в случае заражения

- во избежание распространения инфекции изолировать зараженные машины и ПК с ценными данными от компьютерных сетей;

- сохранить резервную копию информации на отдельные носители, которые после этого должны храниться отключенными от любых компьютеров.

С предварительным техническим описанием червя можно ознакомиться по ссылке.