|

Календарь мероприятий

декабрь  2025 2025

Пн |

Вт |

Ср |

Чт |

Пт |

Сб |

Вс |

1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 | | | | |

показать все

Новости партнеров

Группа «Борлас» – в числе крупнейших игроков российского рынка HR Tech

Читать далее

WiFly OpenRoaming: новоя технология гостевого Wi-Fi для России и СНГ

Читать далее

UserGate открыл лабораторию по кибербезопасности в МИРЭА — Российском технологическом университете

Читать далее

VAS Experts ввел сервис «Личный кабинет» для управления лицензиями и техподдержкой

Читать далее

Иностранные компании хотят сотрудничать с российскими ИИ-разработчиками

Читать далее

показать все

Статьи

Как изменились сделки слияний и поглощений после 2022 года и что ждет инвесторов в будущем?

Читать далее

Налоговая оптимизация. Новые УСН-правила при смене региона: конец налоговой оптимизации?

Читать далее

Налоговый мониторинг – как это будет?

Читать далее

Какие ошибки допускают ИТ-директора при сокращении ИТ-бюджета и как их избежать?

Читать далее

Есть ли жизнь после Microsoft?

Читать далее

Точность до метра и сантиметра: как применяют технологии позиционирования

Читать далее

Как искусственный интеллект изменит экономику

Читать далее

Эпоха российской ориентации на Запад в сфере программного обеспечения завершилась

Читать далее

Сладкая жизнь

Читать далее

12 бизнес-концепций, которыми должны овладеть ИТ-руководители

Читать далее

показать все

|

«Доктор Веб»: новая версия троянца Android.Loki заражает системные библиотеки

Главная / Новости партнеров / «Доктор Веб»: новая версия троянца Android.Loki заражает системные библиотеки

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

«Доктор Веб»: новая версия троянца Android.Loki заражает системные библиотеки

9 декабря 2016 года

Вирусные аналитики компании «Доктор Веб» обнаружили нового представителя семейства опасных троянцев Android.Loki, о котором мы сообщали в феврале 2016 года. Как и предыдущие версии, выявленная вредоносная программа внедряется в процессы различных приложений, в том числе системных, однако теперь для этого она заражает библиотеки ОС Android.

Вредоносная программа, получившая имя Android.Loki.16.origin, представляет собой многокомпонентного троянца. Она незаметно загружает и устанавливает ПО на мобильные устройства под управлением ОС Android. Троянец заражает смартфоны и планшеты в несколько этапов.

На первом этапе Android.Loki.16.origin загружается на мобильные устройства и запускается другими вредоносными программами. Затем он соединяется с управляющим сервером и скачивает с него вредоносный компонент Android.Loki.28, а также несколько эксплойтов для получения root-доступа. Все эти файлы сохраняются в рабочий каталог троянца. Далее Android.Loki.16.originпоочередно выполняет эксплойты и после успешного повышения системных привилегий запускает на исполнение модуль Android.Loki.28.

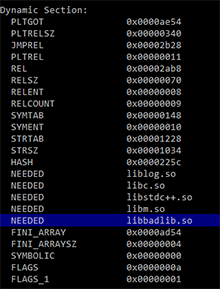

В свою очередь, Android.Loki.28 после запуска монтирует раздел /system на запись, получая возможность вносить изменения в системные файлы. Затем он извлекает из себя дополнительные вредоносные компоненты Android.Loki.26 и Android.Loki.27 и помещает их в системные каталоги /system/bin/ и /system/lib/ соответственно. Далее вредоносная программа внедряет в одну из системных библиотек зависимость от троянского компонента Android.Loki.27. После модификации библиотеки вредоносный модуль Android.Loki.27 привязывается к ней и запускается каждый раз, когда ее задействует операционная система. На изображениях ниже представлен пример изменений, которые выполняет вредоносная программа:

После того как Android.Loki.27 начинает работу, он запускает на исполнение вредоносный модуль Android.Loki.26. Его старт выполняется только из системных процессов, работающих с правами root. Таким образом, Android.Loki.26 получает root-полномочия и может незаметно загружать, устанавливать и удалять приложения. С помощью этого модуля киберпреступники загружают на Android-устройства не только другие вредоносные программы, но и рекламные модули или безобидное ПО, получая доход от показа назойливой рекламы или накрутки счетчика установок определенных приложений.

Поскольку вредоносный модуль Android.Loki.27 изменяет системные компоненты, его удаление приведет к поломке зараженного мобильного устройства. При последующих включениях ОС Android не сможет нормально загрузиться, потому что не найдет в модифицированной библиотеке зависимость, соответствующую троянцу. Чтобы восстановить работу системы, устройство придется перепрошить. Поскольку все персональные файлы при этом будут удалены, перед прошивкой рекомендуется создать резервные копии важных данных и по возможности обратиться к специалисту.

Антивирусные продукты Dr.Web для Android успешно распознают все известные модификации троянцев семейства Android.Loki, поэтому для наших пользователей они опасности не представляют.

Подробнее о троянце В начало⇑

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Комментарии отсутствуют

Комментарии могут отставлять только зарегистрированные пользователи

|

Вакансии на сайте Jooble

|