|

Атаки DDoS. Часть 6. Защита корпоративной инфраструктуры. Знакомство с Radware DefensePro. Защита корпоративного ЦОДа

Главная /

Архив номеров / 2016 / Выпуск №05 (58) / Атаки DDoS. Часть 6. Защита корпоративной инфраструктуры. Знакомство с Radware DefensePro. Защита корпоративного ЦОДа

Рубрика:

Безопасность

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Леонид Шапиро, архитектор ИТ-систем, MVP, MCT, MCSE, MCITP:EA, MCSE:S, MCSE:M

Атаки DDoS

Часть 6. Защита корпоративной инфраструктуры. Знакомство с Radware DefensePro. Защита корпоративного ЦОДа

Рынок защиты от DDoS-атак растет. Какие средства позволят эффективно защитить корпоративный ЦОД? Можно ли построить такую защиту самостоятельно?

В предыдущих статьях цикла [1-5] мы познакомились с целями и особенностями DDoS-атак, выяснили, какие компоненты должно содержать современное решение попротиводействию злоумышленникам. В этой статье речь пойдет о защите корпоративного ЦОДа с помощью Radware DefensePro. В предыдущих статьях цикла [1-5] мы познакомились с целями и особенностями DDoS-атак, выяснили, какие компоненты должно содержать современное решение попротиводействию злоумышленникам. В этой статье речь пойдет о защите корпоративного ЦОДа с помощью Radware DefensePro.

Следует отметить, что Radware

DefensePro является частью комплексной системы противодействия вторжениями и атакам Attack Mitigation Service (AMS) [6], чьи функциональные возможности не ограничиваются только защитой от DDoS-атак, но и позволяют противостоять атакам на уязвимости веб-приложений, атакам под SSL [7], а также медленным атакам малого объема (Low & Slow) [8]. Таким образом, в арсенале службы ИБ появляется мощное современное решение. Разумеется, подобное средство подходит не только для корпоративного центра обработки данных,но и позволяет защитить ресурсы телеком-оператора, но в данном случае мы рассмотрим первый вариант. К вопросам защиты телекоммуникационных компаний мы сможем вернуться позднее в рамках этого цикла статей.

Угрозы корпоративного ЦОДа

Центры обработки данных (ЦОД), поставщики облачных услуг, телекоммуникационные и другие подобные компании сталкиваются с резко возросшим количеством атак на свои ресурсы. Статистические данные последних лет явно иллюстрируют эту тенденцию [1]. Речь идет не только о DoS/DDoS-атаках с 3-го по 7-й уровень модели OSI [9], но и обизощренных прикладных атаках на веб-сервисы OWASP Top 10 [10].

В результате значительно замедляется работа корпоративных и публичных сервисов, иногда до полной их остановки и неработоспособности. Целью атаки может стать абсолютно любая организация, независимо от ее масштаба и сферы деятельности. DDoS-атака может применяться в качестве маскировки взлома сайта и похищения конфиденциальных данных.

Злоумышленники осуществляют атаки с помощью известных уязвимостей или разрабатывая сложные, использующие несколько типов воздействия методы. Несколько атак могут выполняться единовременно. Для осуществления мощных атак могут применяться ботнеты, состоящие из десятков или даже сотен тысяч узлов.

Следовательно, для эффективного отражения атаки и обеспечения нормальной работы легитимных пользователей необходимо предусмотреть решение, обеспечивающее отражениене только хорошо известных DoS/DDoS-атак, но и позволяющее в автоматическом режиме противостоять атакам «нулевого дня», а также атакам на уязвимости веб-приложений.

Что такое AMS?

Универсальная система отражения атак Radware AMS предназначена для автоматизированного отражения атак на сетевую инфраструктуру и приложения на 3-м-7-м уровнях модели OSI [7].

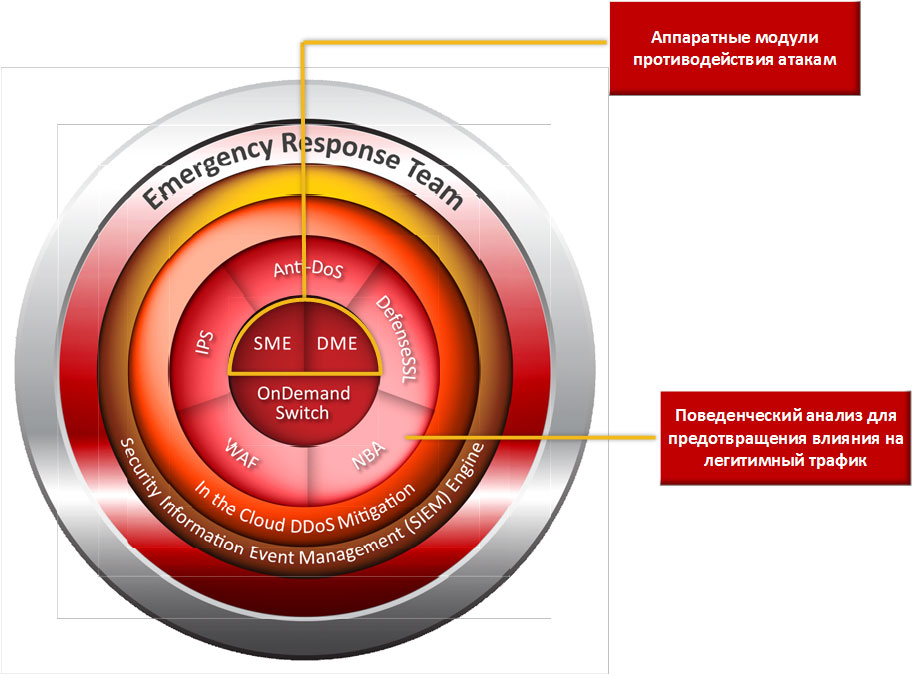

AMS состоит из четырех основных элементов:

- DefensePro – аппаратно-программный комплекс автоматической борьбы с атаками типа DoS/DDoS, сочетающий в себе несколько систем защиты и использующий специализированные программную и аппаратную части, построенные для борьбы как с мощными флудовыми атаками, так и с медленными атаками на приложения.

- AppWall – WEB Application Firewall – система, предназначенная для автоматической борьбы с атаками, направленными специфически на веб-приложения.

- ApSoluteVision – система управления, мониторинга и построения отчетности.

- ERT – Emergency Response Team – специализированный центр безопасности, обеспечивающий непосредственную помощь в настройке и написании сигнатур во время сложной атаки с опцией проведения контратаки.

Дополнительно система расширяется модулем противодействия атакам под SSL и облачным сервисом, который может быть использован в случае если канал связи ЦОДа испытывает избыточную нагрузку из-за атаки. В этой ситуации трафик может быть в автоматическом или ручном режиме перенаправлен на облачные центры очистки, тем самым достигается минимизация вредного воздействия атаки на канал связи ЦОДа.

Общая структурная схема AMS представлена на рис. 1, из которой мы видим, что система представляет совокупность программно-аппаратных модулей плюс облачный сервис.

Рисунок 1. Структурная схема Radware AMS

Что такое DefensePro?

DefensePro является составным компонентом AMS. Объединяет в одном решении классический IPS и автоматическую защиту от DDoS-атак, работающую без вмешательства оператора при отражении атаки.

Ключевыми особенностями являются:

- высочайший уровень производительности (атака может достигать 25 000 000 пакетов в секунду и объема в 300 Гбит/с при 160 Гбит/с легитимного трафика на одно устройство– для старших моделей);

- функция автоматического обнаружения и отражения в течение 18 секунд;

- минимальный ущерб либо полное отсутствие такового для легитимных пользователей;

- полная незаметность системы защиты извне ввиду ее работы на канальном уровне модели OSI и отсутствии IP-конфигурации на портах, через которые проходит инспектируемый трафик.

DefensePro, возможности которого мы рассмотрим в этой статье, является составным элементом Radware Attack Mitigation System – инфраструктуры защиты от атак Radware. Построен на основе многоуровневой архитектуры, где каждый из уровней служит для обнаружения и минимизации DoS- и DDoS- атак различного типа.

Уровни обороны Radware DefensePro

Структура Radware DefensePro, состоящая из нескольких уровней защиты:

Сетевой уровень защиты (Network Based Protection) – служит для обнаружения DoS/DDoS-атак, направленных на переполнение полосы пропускания и минимизации их воздействия.Для этих целей используются механизмы автоматической генерации сигнатур блокировки зловредного трафика, работающие в режиме реального времени. Это позволяет осуществить эффективную блокировку атаки, служит для защиты от флуда любого типа, реализуемого на третьем и четвертом уровнях модели OSI [9].

Уникальность данного уровня архитектуры DefensePro заключается в следующих ключевых особенностях:

- Возможность отличить значительный рост легитимного интернет-трафика от DDoS- атаки (переполнения полосы пропускания) в любой сетевой среде.

- Значительное сокращение воздействия атаки посредством автоматической генерации и применения сигнатур блокировки в режиме реального времени.

- Применение специализированного аппаратного обеспечения для минимизации DoS-атак.

Прикладной уровень защиты (Application Based DoS/DDoS Protection) – служит для обнаружения и минимизации атак на приложения. В основном реализуется с помощью механизмов поведенческого анализа. Они позволяют изучать и анализировать такие параметры приложений, как методы HTTP-запросов, типы ответов, количество транзакций, средний размер объекта и многое другое.

Этот уровень дает возможность идентифицировать и защититься от более изощренных атак, нацеленных на исчерпание ресурсов систем, взлом приложений, сканирование сервисови приложений, а также других деструктивных действий, которые не могут быть идентифицированы традиционными IPS [11] продуктами и решениями по защите от DDoS.

Основными компонентами прикладного уровня защиты являются:

- Обнаружение аномальных повторяющихся транзакций к приложениям, что дает возможность отличить легитимного пользователя от бота и заблокировать незаконные обращения посредством различных технологий «запрос/ответ».

- Возможность отличить резкое увеличение легитимных обращений к приложениям от DDoS-атаки, что является более сложной задачей по сравнению с атаками сетевого уровня.

Эти два компонента позволяют системе идентифицировать DDoS-атаки прикладного уровня и бороться с некорректным использованием ресурсов, не затрагивая легитимные запросы пользователей.

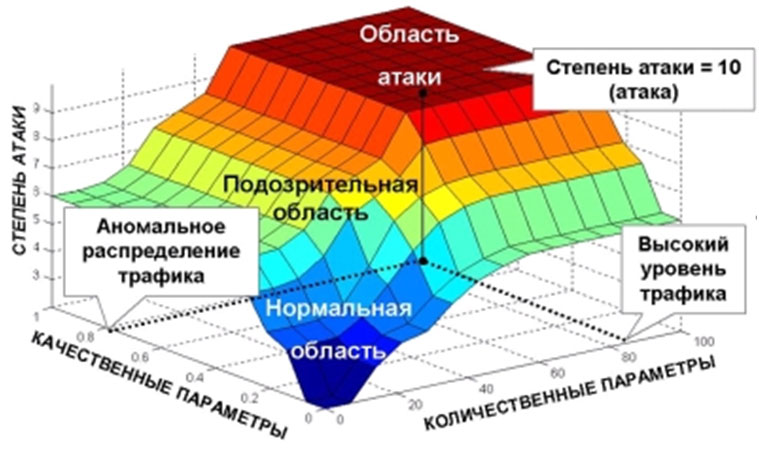

Поведенческий анализ [12] – самый действенный механизм защиты от DDoS-атак. В основе поведенческой защиты:

- глубокий анализ пакетов (Deep Packet Inspection) до 7-го уровня модели OSI включительно;

- накопление и анализ статистики;

- обучение и адаптивное построение многомерной модели распределения трафика для штатных условий работы защищаемых сетей и сетевых сервисов;

- выявление DDoS-атак на основе отклонений и аномалий:

- блокирование нелегитимного трафика методом динамической фильтрации сетевых пакетов с автоматической генерацией сигнатур DDoS-атаки в реальном времени (см. рис. 2).

Рисунок 2. Работа механизмов поведенческого анализа

При этом уровень блокирования легитимных обращений практически нулевой. Механизм поведенческой защиты имеет большое количество настраиваемых параметров, поддерживает периоды обучения в течение интервала времени, позволяет создавать отдельные политики для каждой защищаемой сети и для каждого сетевого сервиса.

В процессе подавления DDoS-атаки механизм поведенческой защиты отслеживает количественные и качественные параметры трафика и при снижении сетевой активности ниже критических порогов снимает динамические фильтры и деактивирует сигнатуры.

Одно из важных преимуществ механизма поведенческой защиты DefensePro – противодействие атакам «нулевого дня», для которых еще не созданы статические сигнатуры и неможет быть применена защита на основе IPS-решений.

Комплекс использует многомерные модели (в отличие от других производителей, которые концентрируют свои технологии на одном векторе, основанном на использовании Rate based). Это позволяет эффективно различать нелегитимный и легитимный трафик.

В качестве примера можно предложить ситуацию резкого возрастания количества посещений сайта, так называемый flash crowd, и резко снизить уровень ложных срабатываний (false positives).

DefensePro использует аппаратную платформу на основе OnDemand switch, позволяющую наращивать пропускную способность посредством только обновления лицензии беззамены оборудования комплекса защиты от DDoS-атак.

Уровень DPI Regex – был разработан для отражения DoS- и DDoS-атак, требующих специальных критериев фильтрации. Некоторые особо сложные DoS- и DDoS-атаки не могут быть блокированы такими универсальными методами, как syn cookies, запрос/ответ, поведенческий анализ и ограничение трафика. В этом случае применяются специальные

фильтры прикладного уровня для поиска шаблонов атаки внутри транзакции.

Эта возможность позволяет сотрудникам служб информационной безопасности анализировать происходящую атаку, которая не была заблокирована стандартными средствами. Уникальность этого механизма базируется на аппаратном обеспечении, позволяющем быстро идентифицировать и заблокировать атаку в высокопроизводительных сетевых средах.

Каждый уровень обороны DefensePro поддерживается компонентами аппаратной архитектуры, которая была разработана, чтобы обеспечить максимальную производительность призащите системы.

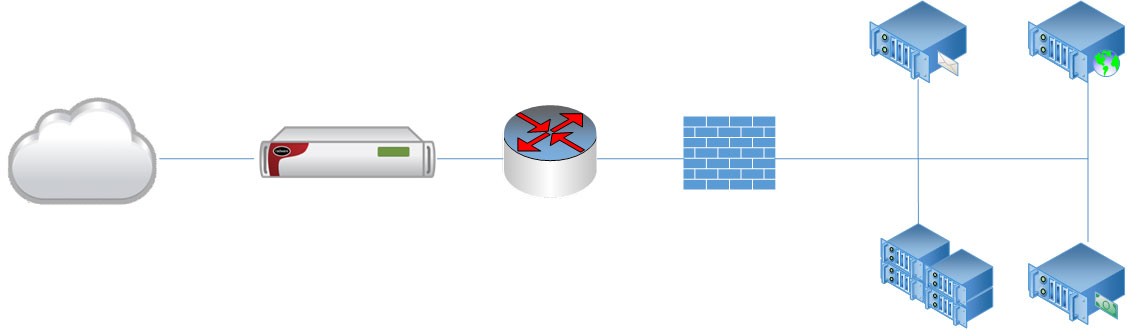

Архитектура защиты корпоративного ЦОДа без использования облачных сервисов

Когда речь идет о защите дата-центра компании, то наиболее эффективной архитектурой будет размещение устройства отражения атак на пути следования трафика передпограничным маршрутизатором организации. Тем самым достигается возможность оперативного инспектирования всего трафика, а не только его части с одной стороны, и защита всех компонент инфраструктуры компании от атак внешних и внутренних злоумышленников.

Следует иметь в виду, что, поскольку и маршрутизаторы, и сетевые экраны обладают IP-конфигурацией, информация о которой может тем или иным способом стать известной злоумышленнику, это, очевидно, создает уязвимости в системе, использование которых позволяет атакующему вывести их из строя. Если у атакующего есть информация об IP- адресе, то это автоматически дает ему возможность, применяя известные «особенности» стека TCP/IP, атаковать систему.

В этом случае именно установка системы защиты на пути следования трафика «в разрез» позволяет идентифицировать и отразить эти атаки, защитив всю инфраструктуру в целом (см. рис. 3). Нетрудно заметить, что таким образом защищаются не только серверы инфраструктуры, но и пограничный маршрутизатор, и сетевой экран.

Рисунок 3. Архитектура защиты ЦОДа

Работа DefensePro будет состоять из двух этапов.

На первом этапе осуществляется обучение контрольным характеристикам. До момента начала DDoS-атаки DefensePro должен построить контрольные характеристики длянормальной структуры трафика, на основании которых можно было бы определять аномалии при атаке. После завершения процесса обучения система создает эталонные параметры,с которыми в дальнейшем будут сравниваться структура и объем трафика. При этом при идентификации атаки процесс обучения немедленно прерывается.

На втором этапе осуществляется анализ аномалий трафика, все время проходящего через устройство, поиск которых осуществляется в соответствии со всеми выбранными инастроенными механизмами обнаружения атак. При обнаружении аномалии система автоматически создает набор динамических фильтров, которые непрерывно адаптируются всоответствии с трафиком и типом DDoS-атаки. В зависимости от типа атаки устройство активирует определенный модуль для подавления этой атаки. Очистка трафика происходитдо тех пор, пока Defense Pro не зафиксирует отсутствие аномального трафика. Работа легитимных пользователей при этом не прерывается.

Может сложиться впечатление, что работа и настройка средств противодействия современным DDoS-атакам – это сложный процесс, требующий большой команды высокопрофессиональных экспертов. В действительности с использованием современных решений все не так сложно и вполне под силу администратору ИБ-предприятия.

В следующей статье мы перейдем от теории к практике и познакомимся с настройкой базовой конфигурации DefensePro для противодействия DDoS-атакам.

- Шапиро Л. Атаки DDoS. Часть 1. Война объявлена... // «БИТ», №5, 2015 г. – С. 28-31 (http://bit.samag.ru/archive/article/1504).

- Шапиро Л. Атаки DDoS. Часть 2. Арсенал противника. // «БИТ», №6, 2015 г. – С. 24-27 (http://bit.samag.ru/archive/article/1521).

- Шапиро Л. Атаки DDoS. Часть 3. Разведка. // «БИТ», №7, 2015 г. – С. 12-15 (http://bit.samag.ru/archive/article/1536).

- Шапиро Л. Атаки DDoS. Часть 4. Военные хитрости. // «БИТ», №8, 2015 г. – С. 22-23 (http://bit.samag.ru/archive/article/1559).

- Шапиро Л. Атаки DDoS. Часть 5. Основные принципы выбора системы защиты от DDoS-атак. // «БИТ», №9, 2015 г. – С. 34-38 (http://bit.samag.ru/archive/article/1580).

- Radware Attack Mitigation Service – http://www.radware.com/products/attack-mitigation-service.

- Remove Blind Spots with Radware’s SSL Traffic Inspection Solution – https://www.radware.com/PleaseRegister.aspx?returnUrl=6442455966.

- DDoS Mitigation with DefensePro – http://www.radware.com/Resources/ddos_mitigation_layers.aspx?terms=mitigate+ddos+attack.

- The OSI Model’s Seven Layers Defined and Functions Explained – https://support.microsoft.com/en-us/kb/103884.

- OWASP Top Ten – https://www.owasp.org/index.php/Category:Attack.

- Intrusion Prevention System – https://en.wikipedia.org/wiki/Intrusion_prevention_system.

- Network Behavioral Analysis – http://www.radware.com/Products/DefensePro.

В начало⇑

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Комментарии отсутствуют

Комментарии могут отставлять только зарегистрированные пользователи

|