|

Календарь мероприятий

март  2026 2026

Пн |

Вт |

Ср |

Чт |

Пт |

Сб |

Вс |

| | | | | | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 | | | | | |

показать все

Новости партнеров

МТС AdTech и MWS AI: 24% трудоспособного населения России регулярно пользуются генеративным ИИ в формате чатов

Читать далее

Эксперт SafeERP Римма Кулешова: безопасность ERP больше не про ИТ, а про выживание бизнеса

Читать далее

Не внедривший — жалеет: каждый третий предприниматель пожалел, что не внедрил автоматизацию раньше

Читать далее

«Байкал Электроникс» и РЕГЛАБ заключили миллиардный контракт на поставку микроконтроллеров Baikal U-1000

Читать далее

«СиСофт Девелопмент»: цифровая трансформация в строительстве и нефтегазе идет полным ходом

Читать далее

показать все

Статьи

Как компьютеры понимают текст?

Читать далее

Как компьютеры понимают текст?

Читать далее

Как найти идею и перезапустить продукт в «красном океане»

Читать далее

Интеграция как бизнес-задача

Читать далее

Soft skills на руководящих должностях

Читать далее

Точность до метра и сантиметра: как применяют технологии позиционирования

Читать далее

Как искусственный интеллект изменит экономику

Читать далее

Эпоха российской ориентации на Запад в сфере программного обеспечения завершилась

Читать далее

Сладкая жизнь

Читать далее

12 бизнес-концепций, которыми должны овладеть ИТ-руководители

Читать далее

показать все

|

Дорого и бесполезно

Главная /

Архив номеров / 2016 / Выпуск №03 (56) / Дорого и бесполезно

Рубрика:

Безопасность

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Алексей Лагутенков, MBA Kingston University UK, ITSM Manager, MCSE+I, MCSE:S:M, MCDBA, MCDST

Дорого и бесполезно

Довольно часто нам рекомендуют внедрять «безопасные» ИТ-решения. А действительно ли нам нужна эта безопасность?

«Когда все пропуска были выданы и в фойе уменьшили свет,

Яков Менелаевич вспомнил: эти чистые глаза, этот уверенный взгляд он видел

в Таганской тюрьме в 1922 году, когда и сам сидел там по пустяковому делу»

Ильф И., Петров Е.

«Двенадцать стульев»

Бывший президент США Джордж Уокер Буш как-то прокомментировал, что после событий 9/11 мир изменился. Оставив за рамками всевозможные политические ходы и последствия, озаботимся только со сферой ИТ. Бывший президент США Джордж Уокер Буш как-то прокомментировал, что после событий 9/11 мир изменился. Оставив за рамками всевозможные политические ходы и последствия, озаботимся только со сферой ИТ.

В информационные технологии пришла безопасность. Нельзя сказать, что до гибели башен-близнецов никто в компьютерном мире не озаботился этой темой. Информационная безопасность всегда существовала, но после событий сентября 2001-го она стала одним из доминирующих трендов. Бояться террористов стало модно, и этим озаботился крупный, средний и даже малый бизнес. Из адресных строк наших браузеров практически исчез http://, его место прочно занял https://.

Какой должна быть любая база данных? Правильно – защищенной! Каким должен быть сайт? Безопасным! В связи с этим очень трогательно наблюдать следующую картину. До сих пор кое-где на проходных крупных и не очень предприятий охранники сначала старательно переписывают в тетрадочку данные паспортов посетителей, а потом вводят эти же данные в защищенную базу данных, чтобы распечатать одноразовый пропуск. Злобному врагу никогда непопасть на защищаемую ими территорию и не запустить свои грязные лапы в их наизащищеннейшую из баз!

Ну а тетрадка, а что тетрадка? Если вам это надо, берите ее и смотрите, кто приходил, когда, куда и какие у него паспортные данные. Охране не жалко.

Имею ли я лично что-то против информационной безопасности? Разумеется, нет! Киберпреступность растет, причем активнее всего она стала расти, когда с ней начали бороться после 9/11. Меня заботит несколько иной аспект всего этого безобразия, а именно имитация деятельности внедрения ИБ и бесполезные проекты.

Первое, о чем стоит поговорить, – это то, что информационную безопасность иногда стараются внедрить там, где она принципиально не играет никакой роли. Зачем предприятию, работающему на узкий сегмент рынка, защищать свою информацию? Предположим, рынок настолько узок, что у нашего предприятия имеется меньше десятка поставщиков и чуть больше десятка постоянных потребителей.

| Бездумное внедрение, основанное на убедительных измышлениях интегратора или внешнего консультанта, не принесет никаких выгод и нисколько не усилит защиту чего-либо |

Возможно, такому предприятию не помешает ERP-система, но зачем ему информационная безопасность? Конкурентов или нет совсем или их ограниченное количество, рынок не меняется годами. Клиенты и поставщики тоже все между собой знакомы и вряд ли будут рушить устоявшиеся связи ради экономии десяти копеек с каждого миллиона оборота. От кого в такой ситуации защищаться? От гипотетических хакеров, живущих в соседнем поселке? Однако настойчивые консультанты объясняют, что воображаемый враг не дремлет. Спасение в двухфакторной аутентификации и шифровании трафика, чтоб складскую программу с десятью единицами товара уж точно никто не взломал.

Еще одна сторона недальновидности, которую пытаются прикрыть ИТ-безопасностью, – это уже упоминавшая тетрадка с проходной или «социальный инжиниринг». Это случается довольно часто, когда на предприятии установлена изощреннейшая система безопасности, но абсолютно все пароли от всего хранятся в тетрадке у секретарши. Тетрадка, разумеется, хранится на столе, куда периодически заглядывают все, кто забыл пароль от чего-либо.

Хотя тетрадка ничто по сравнению с карточной системой доступа! Случай из жизни. На предприятии внедрен доступ в помещения на основе проксимити-карт [1]. Для всех сотрудников установлены уровни доступа в различные помещения, так что даже председатель совета директоров может попасть далеко не в любую комнату. Тем не менее правом абсолютного доступа куда угодно пользуется – кто?

Правильно – клининг-менеджер (она же уборщица). На карточную систему безопасного доступа в помещения были потрачены сумасшедшие деньги. Поставщик решения гарантировал – мышь не проскочит! Но как быть с уборщицей? Полыв серверной и кабинете высшего руководства сами себя не помоют. Как-то само собой получилось, что у нее высший из возможных уровень допуска. Кто же будет бояться уборщицы? Что она понимает в компьютерах или секретных финансовых отчетах?

Но если допустить мысль, что понимает и очень хорошо разбирается? Да и устроилась она в эту компанию по заданию конкурентов. Что тогда? Тогда начальникам отделов безопасности и ИТ следует основательно озаботиться профилактикой инфаркта. Если в компании есть действительно конфиденциальная информация, то достаточно одной утечки – и на карьере можно ставить красивый выразительный крест.

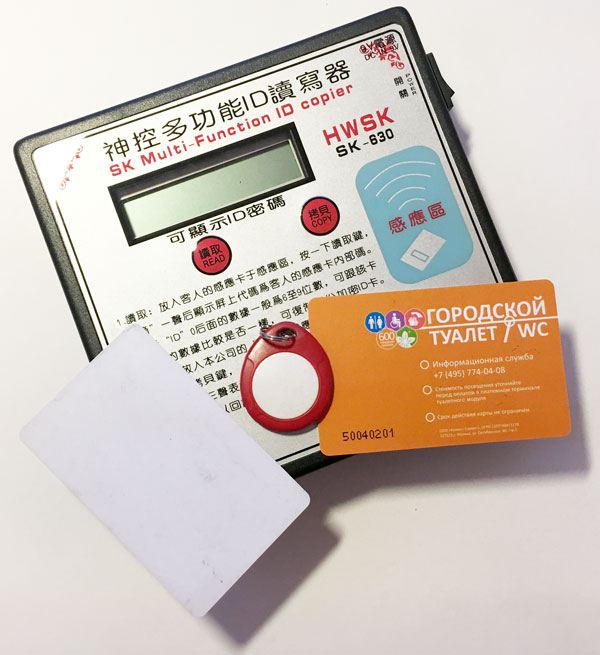

Средства безопасного доступа в помещения вообще интересная тема. Столь любимые многими компаниями бесконтактные карты и брелки, работающие на частоте 125 кГц, оказывается, очень легко скопировать. Китайцы давным-давно придумали для этого портативные приборы. Достаточно дружески обнять владельца такой карты, при этом незаметно нажав на приборе кнопку «READ». В дальнейшем, по нажатию второй кнопки «COPY», можно получить неограниченное число копий ключей доступа. Алиэкспресс предлагает такие приборы по цене около 1000 рублей с бесплатной доставкой и несколькими чистыми картами (см. рис. 1).

|

| Рисунок 1. Китайский копировщик RFID карт 125 кГц |

Интересно, что сейчас практически нет ИТ-специалиста, который бы не считал, что за RFID-технологиями будущее. В общем, оно так и есть. Например, московский метрополитен применяет бесконтактные карты, работающие в другом частотном диапазоне – 13,56 мГц, так вот эти карты практически невозможно скопировать или взломать их содержимое. В обслуживании они обходятся несколько дороже, чем 125 кГц. Но тут стоит выбирать, к чему стремиться: кбезопасности или к игре в безопасность. Поиграть в ИТ-безопасность существенно дешевле, чем ее внедрять на самом деле.

Идем дальше. Системы видеонаблюдения сейчас нет только у очень ленивого предпринимателя. Камеры понаставлены повсеместно. Везде можно видеть доброжелательные бумажки: «Улыбнитесь! Вас снимает скрытая камера! В магазине ведется видеонаблюдение!»

| Безопасность в сфере ИТ должна быть вынужденным, выстраданным, глубоко обдуманным решением |

На первый взгляд это замечательная практика: любые события можно записать и посмотреть. Например, если криминал какой-то случится или произойдет что-то непредвиденное. Да. Записать можно. Проблема в том, что записанное вбольшинстве случаев либо нельзя посмотреть, либо смотреть запись не имеет никакого смысла.

Системы видеонаблюдения стоят довольно дорого, но можно существенно сэкономить. Например, можно взять камеры низкого разрешения или низкой чувствительности. В первом случае на записи будут невнятные лилово-розовые пятна, условно обозначающие людей, во втором случае – светло-серые двигающие контуры на темно-сером фоне.

Ценность таких видеозаписей минимальна, зато открывается простор для фантазии. Всегда можно попробовать догадаться: вот это странно движущееся разноцветное пятно или этот серый контур – это какой-то злоумышленник или все-таки наш сотрудник? Еще один удачный вариант экономии, установка на улице камеры без механического управления диафрагмой. В таком случае при попадании солнечных зайчиков в объектив камера будет ослеплена и большую часть времени станет показывать световые блики.

Но даже приобретение качественного комплекта оборудования бессильно против человеческой глупости. Как-то, зайдя в один небольшой коммерческий банк, я обнаружил трогательнейшую из вещей. В зале для посетителей стояло четыре удобных стульчика, а на пятом скромно лежал видеорегистратор и активно моргал лампочками. Наверное, у работников банка случилось что-то непредвиденное, подумал я тогда. Должна же быть веская причина, чтобы выложить это устройство в помещение общего доступа. Зайдя через месяц в тот же банк, я обнаружил тот же стул и тот же регистратор. Лицензию у описываемого мною банка отозвали в 2015 году. Наверное, это правильно.

Другой банк, у которого также отозвали лицензию пару лет назад, предоставлял своим клиентам просто фантастическую услугу! Внутренняя открытая сеть Wi-Fi , созданная для удобства клиентов, не только предоставляла доступ винтернет, но и при подключении к ней услужливо открывала по умолчанию сайт внутреннего банковского видеонаблюдения. Через этот ресурс можно было в реальном времени понаблюдать за работой операционистов или даже поинтересоваться работой бухгалтерии и депозитария. С одной стороны, вроде бы безобидный косяк ИТ-отдела, с другой стороны, бесценная находка для того, кто задумал в отношении банка что-то криминальное.

Каждый раз, соглашаясь на внедрение очень надежного и очень недорогого ИБ-проекта, стоит провести маленькое собственное исследование, насколько предлагаемое решение действительно может отработать затраченные на него деньги. Возвращаясь к бессмертной цитате из «Двенадцати стульев», хочется напомнить: чем чище и наивнее взгляд интегратора, предлагающего вам выгодное решение по ИТ-безопасности, тем внимательнее стоит быть.

Если размышлять теоретически, то тот, кто внедряет проект, должен подумать за нас обо всем и предоставить решение «под ключ». Однако не стоит забывать, что мы живем в России. Особенность нашей любимой страны заключается в том,что клиент должен сам быть специалистом в той области, в которой он собирается внедрять проект и нанимать сторонних специалистов, иначе последствия могут быть непредсказуемые.

К чему я хочу призвать: не надо по умолчанию вводить информационную безопасность как обязательный элемент абсолютно любой корпоративной системы. Бездумное внедрение, основанное на убедительных измышлениях интегратораили внешнего консультанта, не принесет никаких выгод и нисколько не усилит защиту чего-либо.

Безопасность в сфере ИТ должна быть вынужденным, выстраданным, глубоко обдуманным решением. Только в том случае, если решение принимается на основании заключения внутреннего аудита или хотя бы минимального самостоятельного анализа ситуации, когда уже и ежу понятно, что без ИБ в нашем конкретном случае не обойтись никак, только тогда следует предпринимать какие-то конкретные шаги. Во всех остальных ситуациях это выброшенные наветер деньги, которые в наше время ох, как тяжело достаются! бит

- Contactless Proximity Cards – https://en.wikipedia.org/wiki/Proximity_card.

В начало⇑

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Комментарии отсутствуют

Комментарии могут отставлять только зарегистрированные пользователи

|

Вакансии на сайте Jooble

|