|

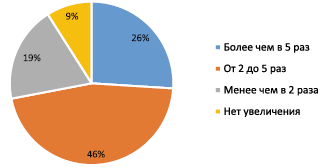

| Увеличение числа личных устройств, подключенных к корпоративным сетям (исследования компании Dimensional Research) |

Согласно результатам исследования, проведенного компанией Dimensional Research [1], 72% респондентов отметили более чем двукратный рост количества подключенных мобильных персональных устройств за последние два года. (см. рис. 1).

Такое повышение значимости мобильных технологий для бизнеса заставляет уделять особое внимание рискам, связанным с их использованием, а именно:

- утечка данных, кража или потеря устройства;

- несанкционированный доступ к информации на мобильном устройстве;

- использование устройства одновременно в личных и бизнес-целях;

- нарушение правил доступа и политике безопасности.

Помимо обозначенных рисков, особое внимание стоит уделить выбору операционной системы мобильных устройств. Наиболее распространенными мобильными операционными системами сейчас являются Google Android и Apple iOS. Несмотря на идентичность принципов безопасности, реализуемых в архитектурах мобильной операционной системы, существует ряд особенностей, которые влияют на общую систему защиты, а именно:

- для Google Android существует большое количество вредоносного ПО в мобильных приложениях, так как их верификация осуществляется после публикации в магазинах;

- в операционной системе Apple iOS было найдено больше уязвимостей, чем в Google Android;

- Apple iOS более закрыта для разработчиков средств защиты информации.

На сегодняшний день на рынке существует большое количество различных решений по организации защищенного удаленного мобильного доступа.

Все решения имеют свой подход и особенности. Среди всех подходов можно выделить три типовых варианта.

|

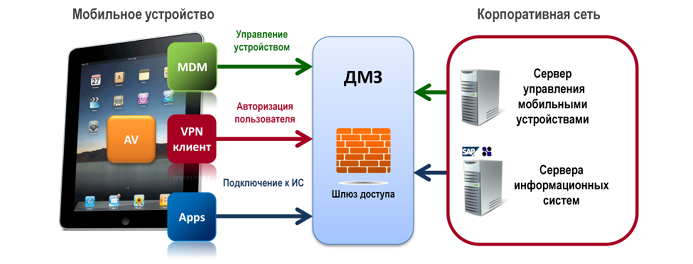

| Использование «коробочных» решений на мобильных устройствах |

Вариант первый предполагает использование «коробочных» решений:

- антивирусное программное средство;

- межсетевой экран, устанавливаемый на мобильное устройство;

- VPN клиент для организации защищённого подключения к информационной системе;

- MDM агент для управления мобильным устройством.

К особенностям такого подхода можно отнести:

- отсутствие унификации доступа к информационной системе;

- отсутствие защиты данных, хранимых на устройстве;

- повышенная нагрузка на производительность мобильного устройства, что приводит к быстрой разрядке аккумулятора мобильного устройства.

|

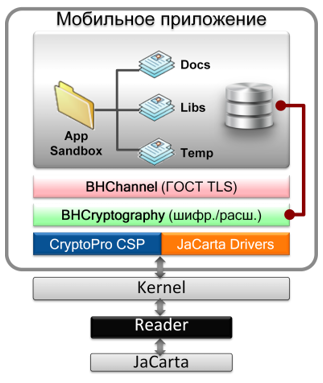

| Использование корпоративного мобильного приложения со встроенными механизмами защиты |

Второй вариант предполагает разработку корпоративного мобильного приложения со встроенными механизмами защиты.

Данный подход позволяет реализовать весь набор требований к информационной безопасности, таких как:

- технология единого входа (SSO);

- смена пароля/пинкода;

- защита данных на мобильном устройстве с использованием российских криптографических алгоритмов;

- защита данных при передаче по каналам связи с использованием российских криптографических алгоритмов;

- соответствие требованиям регуляторов.

Реализация данного подхода возможна при помощи библиотеки Litoria Library, разработанной в компании ООО «ГАЗИНФОРМСЕРВИС». Данная библиотека предназначена для интеграции в различные системы документооборота, порталы, на серверы приложений, и позволяет выполнять функции ЭЦП и шифрования/ дешифрования с использованием российских и иностранных криптографических алгоритмов.

Подход позволяет реализовать все требования по ИБ:

- сложность разработки;

- проверка исходного кода;

- наличие ограничений по производительности.

|

| Использование защищенного контейнера на мобильном устройстве |

Вариант третий предполагает создание защищенного контейнера на мобильном устройстве.

Цель создания контейнера – разделить персональные и корпоративные данные, с помощью опций безопасности, таких как шифрование, аутентификация. Мобильные приложения, необходимые для обработки и доступа к корпоративным данным, помещаются в данный контейнер. Как правило, в состав встроенных вконтейнер приложений по умолчанию входит веб-браузер, почтовый клиент, приложение для доступа к адресной книге, приложение для доступа к общим файлам и каталогам.

К особенностям такого подхода можно отнести следующее:

- разделение персональных и корпоративных данных;

- сложность добавления приложений в контейнер;

- ограниченное количество опций ИБ.

Для реализации возможности предоставления защищенного удаленного доступа с использованием мобильных устройств на предприятии необходимо применять комплексный подход, который учитывает не только технические аспекты реализации решения, но и ряд организационных мер.

В первую очередь, особое внимание следует уделить разработке корпоративного стандарта использования мобильных устройств в организации. В данном документе должны быть прописаны все организационные моменты, включая ответы на такие предполагаемые вопросы пользователей, как:

- Будет ли компания считывать личные данные сотрудника?

- Что будет с мобильным устройством во время судебного расследования?

- Что случится, если я потеряю свое устройство?

- В каких ситуациях компания может потребовать изъятия устройства?

- В каких ситуациях должны стираться данные с устройства?

- К каким данным/системам мне разрешен доступ с моего устройства?

- Какие рабочие функции разрешены или запрещены на моем устройстве?

- Существуют ли ограничения относительно того, какие приложения я могу использовать на моем устройстве?

Во-вторых, необходимо разработать документ, в котором должны быть прописаны следующие аспекты:

- какие информационные системы компании должны быть доступны сотрудникам с мобильных устройств;

- какая категория сотрудников будет иметь доступ к информационным системам с мобильных устройств;

- определена концепция использования мобильных устройств и степень свободы сотрудников (концепция BYOD);

- каким образом будет происходить распространение приложений на мобильные устройства – через общедоступные магазины приложений, либо через корпоративный банк доверенных приложений;

- список поддерживаемых операционных систем и моделей мобильных устройств;

- как будет проводиться закупка (в случае необходимости), техническая поддержка пользователей, замена и утилизация устройства;

- какие действия необходимо предпринять в случае утраты мобильного устройства или увольнения сотрудника;

- требования по обеспечению безопасности при работе с мобильным устройством:

- аутентификация пользователя,

- шифрование данных на устройстве,

- управление конфигурацией мобильного устройства (отключение коммуникационных портов, фотокамеры микрофона и т.д.).

Резюмируя все вышеизложенное, приведем порядок действий, необходимый для реализации защищенного доступа к ресурсам организации с мобильных устройств:

- формирование предварительных технических требований к решению;

- выбор оптимального технического решения;

- реализация «пилотного» проекта в организации;

- апробирование решения – уточнения и дополнения по решению;

- разработка корпоративного стандарта и политик по использованию мобильных устройств в организации;

- развертывание готового решения на всей инфраструктуре организации.

- Результаты исследования подключения мобильных устройств, проведенного компанией Dimensional Research – https://www.checkpoint.com/downloads/product-related/report/check-point-capsule-2014-mobile-security-survey-report.pdf.