Атаки DDoS. Часть 4. Военные хитрости

Может сложиться впечатление, что когда речь идет о DoS/DDoS, то это обязательно большой объем сетевого трафика, громадные сети зомби-компьютеров, задействованных в атаке (бот-сеть), воздействие на сетевом или транспортном уровне модели OSI [4], а вместе с тем далеко не всегда это происходит именно таким образом. Аналогией такого воздействия можно считать фронтальные атаки большим количеством сил и средств.

Существует целый класс атак, направленных на приложения, то есть работающих на прикладном уровне модели OSI [4], не требующих избыточных ресурсов от злоумышленника, то есть используется минимум ресурсов. Бывает вполне достаточно и одного компьютера, используются стандартные принципы работы прикладных протоколов. При этом их негативное воздействие оказывается весьма значительным, вплоть до полной остановки работы сервисов.

Получается злоумышленник может вывести из строя сервис, при этом не создавая лишнего шума, применив военную хитрость. Это похоже на действия диверсантов в тылу противника. Не требуются большие батальоны и тяжелое вооружение. Небольшая группа вполне справляется с заданием. Противостоять таким атакам крайне сложно.

Что же это за атаки? Речь идет о медленных атаках небольшого объема (slow and low) [5]. Рассмотрим пару примеров. Перечень таких атак, несомненно, шире, но для понимания базовых принципов их работы этого будет достаточно.

Примеры медленных атак малого объема

Are You Dead Yet (R.U.D.Y.). Принцип этой атаки базируется на стандартном поведении протокола HTTP при обработке POST-запросов.

Пусть у нас есть веб-сайт, на котором находится форма ввода данных, ее необходимо заполнить пользователю, например, это характерно для интернет-магазинов, банков, систем бронирования билетов, любого сайта, на котором требуется аутентификация, и так далее. Когда легитимный пользователь заполняет веб-форму, на сайт отправляется всего несколько пакетов, и сессия с веб-сервером закрывается, ресурсы освобождаются. Сервер готов обслуживать запросы других пользователей.

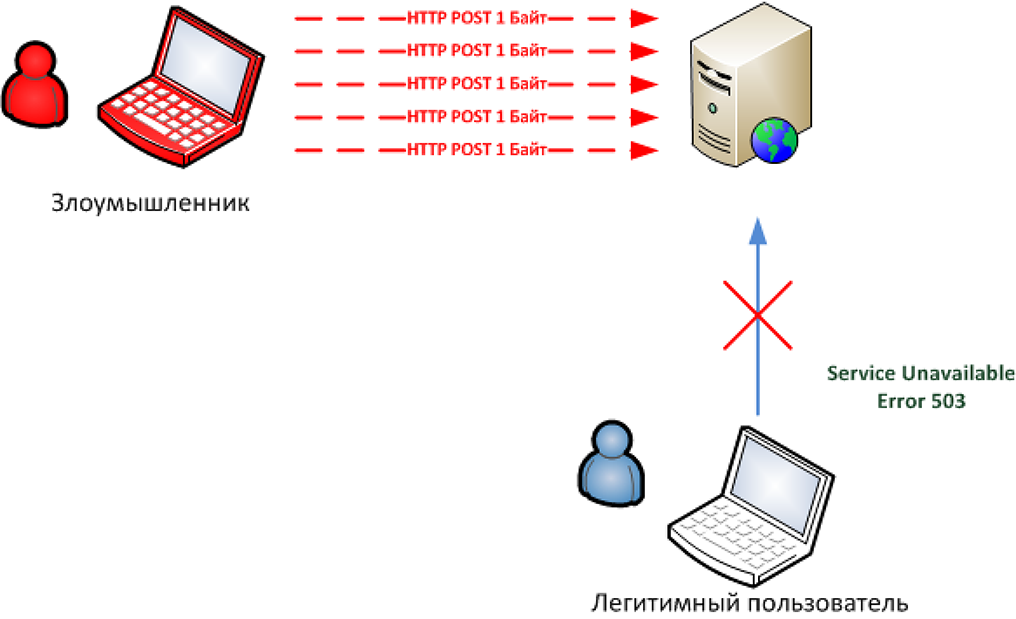

Злоумышленник, использующий специальный инструмент RUDY [6], действует иначе. Отправляемые на веб-сервер данные разбиваются на множество пакетов, каждый из которых содержит лишь один байт данных. Запросы на сервер отправляются со случайным интервалом, что не дает возможность серверу закрыть сессию, ведь передача данных еще не завершена (см. рис. 1).

Рисунок 1. Атака R.U.D.Y.

Несколько тысяч таких запросов в течение нескольких минут приводят к тому, что сервер не может отвечать на запросы легитимных клиентов. Не требуется большого объема трафика или значительного количества пакетов, чтобы вывести ресурс из строя. Все запросы абсолютно легитимны, здесь имитируется поведение системы с медленным каналом связи. Цель атакующего достигнута – работать с сайтом невозможно. Подобная уязвимость характерна практически для любого сайта.

| Существует целый класс атак, направленных на приложения, то есть работающих на прикладном уровне модели OSI, не требующих избыточных ресурсов от злоумышленника |

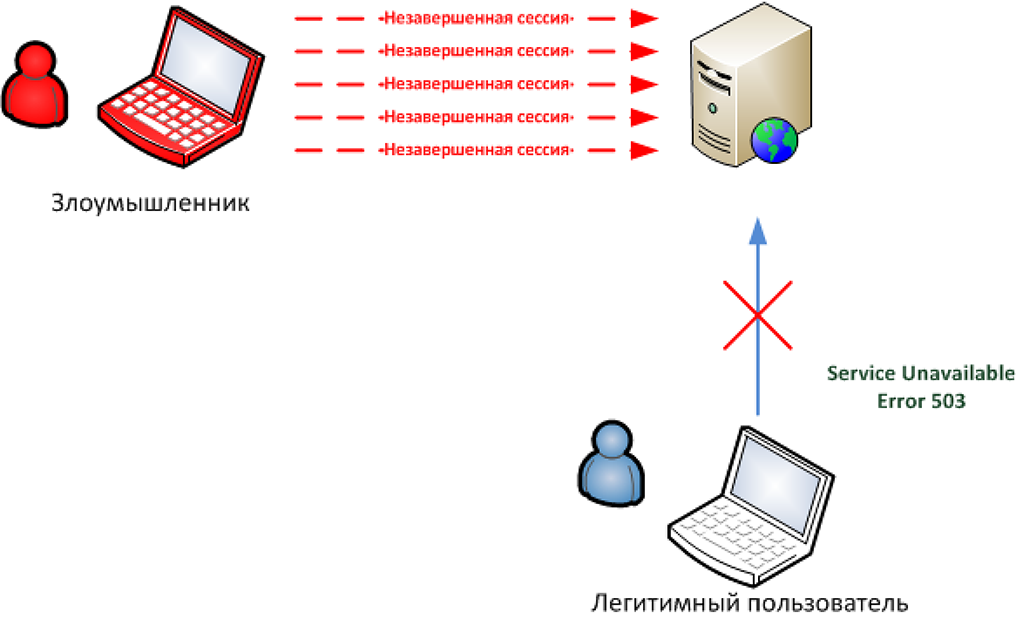

SlowLoris. Атака SlowLoris [7-8], так же как и предыдущая, базируется на стандартном поведении протокола HTTP при обработке запросов. Для закрытия HTTP-сессии необходимо прислать соответствующую последовательность. Собственно говоря, так и поступает легитимный пользователь. Правильный запрос на получение данных с веб-сервера (Get Request) обычно состоит из одного пакета и завершается специальной последовательностью в конце для разрыва сессии.

Суть атаки заключается в следующем: используя специальный инструмент (SlowLoris), злоумышленник генерирует множественные подключения к целевому веб-серверу, при этом соединения не закрываются, поскольку в запросе будет отсутствовать соответствующая последовательность символов (см. рис. 2).

Рисунок 2. Атака SlowLoris

В результате ресурсы сервера будут исчерпаны и легитимные пользователи не смогут подключиться, тем самым цель атакующего достигнута – работать с сайтом невозможно. Мы опять видим, что не требуется большого объема трафика или значительного количества пакетов, чтобы вывести ресурс из строя. Все запросы абсолютно легитимны, именно поэтому стандартным средствам борьбы с DDoS крайне сложно идентифицировать такую атаку и противостоять ей.

Выводы

Мы видим, что все представленные примеры, с одной стороны, базируются на штатных принципах работы протоколов прикладного уровня, а с другой, не требуют значительных ресурсов от злоумышленника, а инструментарий атак широко доступен. Таким образом, осуществить подобные атаки чрезвычайно просто даже при нулевых инвестициях. Именно поэтому они находят все большее распространение. Следовательно, службы информационной безопасности организации должны внимательно отнестись к этой угрозе и обеспечить эффективное противодействие. бит

- Шапиро Л. Атаки DDoS. Часть 1. Война объявлена... // «БИТ», №5, 2015 г. – С. 28-31 (http://bit.samag.ru/archive/article/1504).

- Шапиро Л. Атаки DDoS. Часть 2. Арсенал противника. // «БИТ», №6, 2015 г. – С. 24-27 (http://bit.samag.ru/archive/article/1521).

- Шапиро Л. Атаки DDoS. Часть 3. Разведка. // «БИТ», №7, 2015 г. – С. 12-15 (http://bit.samag.ru/archive/article/1536).

- Модель OSI – https://en.wikipedia.org/wiki/OSI_model.

- Why Slow and Low DDoS Application Attack are Difficult to Mitigate? – http://blog.radware.com/security/2013/06/why-low-slow-ddosattacks-are-difficult-to-mitigate.

- Атака R.U.D.Y. (R-U-Dead-Yet?) – http://security.radware.com/knowledge-center/DDoSPedia/rudy-r-u-dead-yet.

- Примеры атак – http://security.radware.com/knowledge-center/DDoSPedia/rudy-r-u-dead-yet/, http://security.radware.com/experts-insider/learn-from-Experts.

- https://en.wikipedia.org/wiki/Slowloris_(software).