|

Обнаружение и исследование мобильных угроз

Главная /

Архив номеров / 2015 / Выпуск №2 (45) / Обнаружение и исследование мобильных угроз

Рубрика:

БИТ.Банки /

Угрозы

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Дмитрий Волков, руководитель отдела расследований Group-IB

Обнаружение и исследование мобильных угроз

До недавнего времени мобильные троянские программы представляли угрозу для банков и их клиентов, только если компьютер клиента банка был заражен, т.к. хакер получал доступ к логину/паролю от интернет-банка и спомощью троянской программы на мобильном устройстве – к одноразовым паролям

С распространением мобильных устройств злоумышленники нашли способ совершать хищения с банковских счетов, используя только троянскую программу на мобильном устройстве.

В данной статье под мобильным устройством понимаются телефоны и планшеты под управлением операционной системы Android. Для совершения хищений хакеры используют:

- фишинг – для получения информации о банковской карте либо логинов/паролей в интернет-банке;

- СМС-банкинг – для хищений денежных средств с банковских счетов;

- эмуляцию работы банковского приложения на телефоне.

Согласно исследованиям мобильных бот-сетей, 40% пользователей мобильных устройств имеют банковский счет в банке, привязанный к зараженному мобильному телефону.

Современные мобильные троянские программы позволяют злоумышленникам совершать хищения в автоматическом режиме, что приводит к взрывному росту числа инцидентов в банках с большими клиентскими базами.

| СМС-банкинг – самый популярный способ совершения хищений |

Сегодня большое распространение получили вредоносные программы русскоговорящих авторов, которые в последнее время активно испытывают свои вредоносные программы на российских и украинских банках, постепенно переключаясь на европейские банки.

Кроме совершения хищений, мобильные бот-сети активно используются для шпионажа за владельцами телефонов, перехватывая СМС-сообщения, изображения, историю и запись телефонных переговоров, отслеживая перемещения владельца устройства.

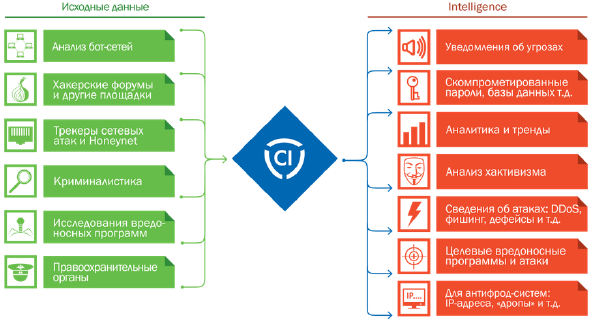

Выявление вредоносных программ для мобильных устройств и их исследование, а также другие меры по противодействию киберпреступникам проводятся в рамках сервиса Bot-trek Cyber Intelligence (CI). Также данный сервис помогает предотвратить негативное воздействие угроз в будущем.

Bot-trek CI – платформа, позволяющая заказчику проводить мониторинг, анализировать и прогнозировать потенциальные угрозы, актуальные для компании, ее партнеров и клиентов (см. рис. 1).

|

| Рисунок 1. Схема работы сервиса Bot-Trek CI |

Шпионаж

Одним из способов использования мобильных бот-сетей является шпионаж.

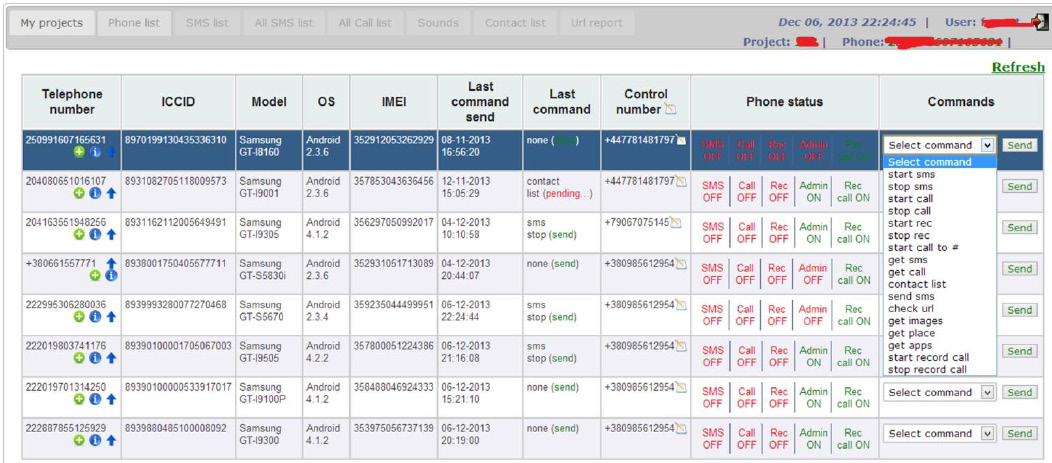

На рис. 2 показана панель управления бот-сетью, которую можно использовать для шпионажа за пользователями мобильных устройств.

|

| Рисунок 2. Панель управления бот-сетью, которую используют для шпионажа за пользователями мобильных устройств |

Функции вредоносной программы позволяют злоумышленникам не только получать любые файлы с мобильного устройства (аудио, фото, видео, историю сообщений – skype, viber, whatsapp и т.д.), но и осуществлять запись телефонных переговоров. Полный список команд показан в меню раздела Commands.

Команда get place дает возможность отслеживать местонахождение устройства с точностью GPS- или A-GPS-координат.

Следует обратить внимание и на значение полей Phone status, где можно заметить, что запись телефонных переговоров включена для всех устройств.

Специалисты Group-IB проводили исследования бот-сетей, используемых для шпионажа за пользователями. Был сделан вывод, что они управляются русскоговорящими лицами, часть которых находятся на территории РФ иУкраины.

Исследование перехваченных СМС позволяет злоумышленникам отслеживать и состояние банковских счетов владельца мобильных устройств, а также историю совершаемых покупок. Среди сообщений есть сведения о балансе банковского счета, а также TAN-коды (TAN – transaction authentication number, одноразовый пароль).

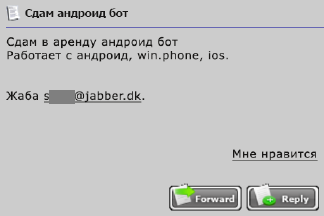

В сентябре 2014 года с помощью сервиса Bot-trek Cyber Intelligence (CI) на андеграундном ресурсе была обнаружена информация о появлении нового вредоносного ПО. Текст объявления показан на рис. 3.

|

| Рисунок 3. Информация о появлении нового вредоносного ПО на андеграундном ресурсе |

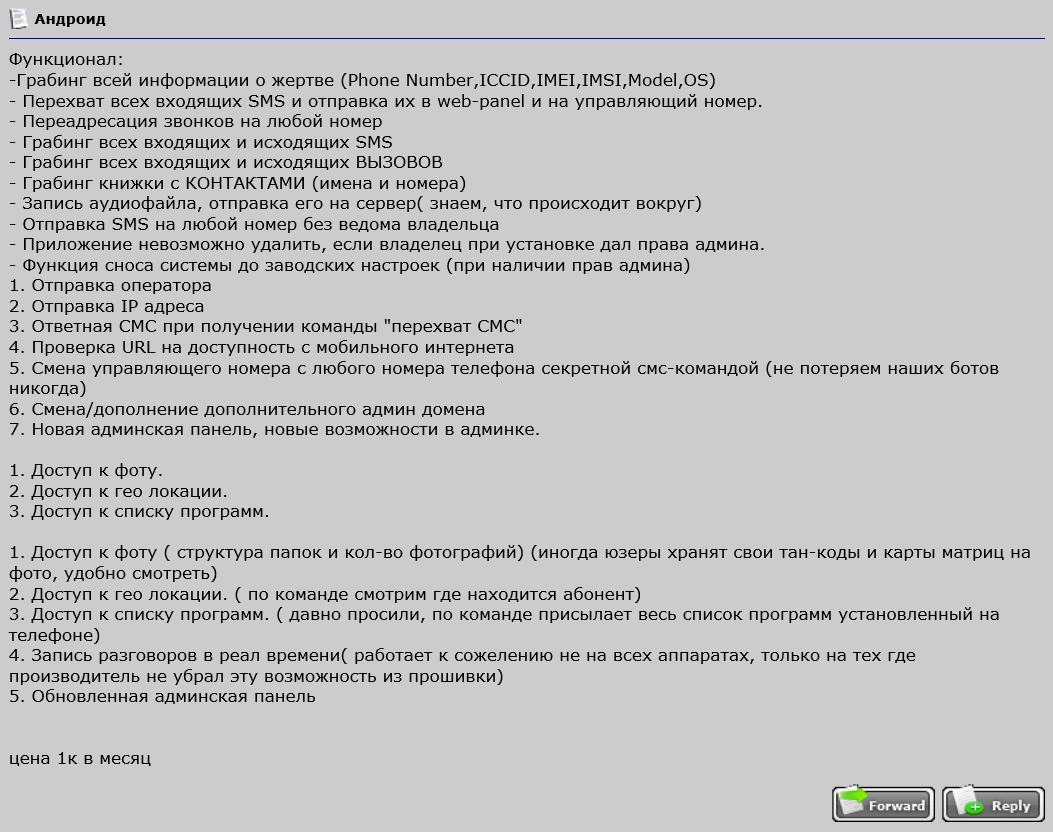

Специалистами Group-IB была получена дополнительная информация о данном вредоносном ПО, которая показана на рис. 4.

|

| Рисунок 4. Дополнительная информация о новом вредоносном ПО |

Троян используется для шпионажа за пользователем и получения различной конфиденциальной информации. Его основные функции:

- Получение идентификационной информации о зараженном устройстве (Phone Number, ICCID, IMEI, IMSI, Model, OS).

- Перехват всех входящих СМС и отправка их на сервер злоумышленника или на предопределенный номер.

- Переадресация звонков на любой номер.

- Получение всех входящих и исходящих СМС.

- Получение всех входящих и исходящих вызовов.

- Получение контактов пользователя (имена и номера).

- Запись аудиофайла через приложение диктофон и отправка его на сервер злоумышленника.

- Отправка СМС на любой номер без ведома пользователя.

- Получение информации о местоположении абонента.

- Получение информации об установленных приложениях.

- Запись разговоров в реальном времени.

- Получение доступа к фотографиям пользователя.

Это вредоносное ПО может использоваться для хищения личных данных пользователя мобильного устройства, а также в схемах мошенничества с интернет-банкингом, поскольку позволяет перехватывать и отправлять СМС безведома владельца.

Использование фишинга

Для получения данных пластиковых карт с использованием мобильных троянских программ злоумышленники активно используют фишинг.

| 40% пользователей мобильных устройств имеют счет в банке, привязанный к зараженному мобильному телефону |

Вредоносная программа после попадания на мобильное устройство жертвы проверяет, запущено ли приложение Google Play. Если пользователь запускает эту программу, то троян показывает поверх окна Google Play свое окно спредложением ввести данные банковской карты.

После того как пользователь ввел данные своей банковской карты, они немедленно передаются на сервер злоумышленника, где специальными скриптами осуществляется проверка корректности введенных данных карт. Если введены корректные данные, то в режиме реального времени злоумышленник получает соответствующее уведомление по протоколу Jabber.

Аналогичным образом вредоносная программа может получить логин и пароль на доступ в интернет-банкинг. Когда пользователь запускает банковское приложение, троянская программа подменяет оригинальное окно нафишинговое, где пользователь сам вводит необходимые данные, которые немедленно отправляются на сервер злоумышленника. Обладая логином, паролем, а также доступом ко всем СМС, в том числе от банков с TAN-кодами, злоумышленник может успешно совершать банковские переводы.

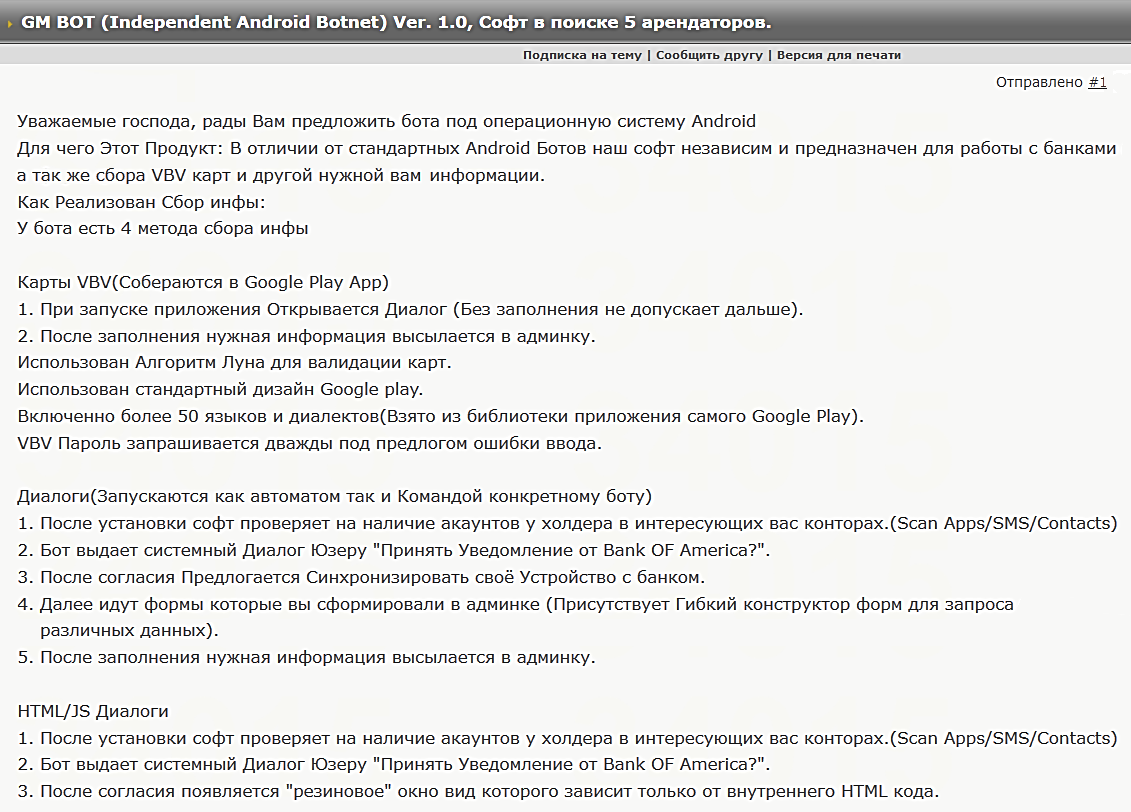

В октябре 2014 года с помощью сервиса Bot-trek Cyber Intelligence (CI) на одном из андеграундных ресурсов была обнаружена информация о появлении подобного вредоносного мобильного ПО. Текст объявления приведен на рис. 5.

|

| Рисунок 5. Информация о появлении вредоносного мобильного ПО GM Bot |

Данное вредоносное программное обеспечение имеет название «GM Bot» и обладает функциями, которые описаны ранее. Автор вредоносного приложения сдает его в аренду по цене $4000 в месяц.

Более подробное описание функций трояна:

1. Сбор данных карт с помощью программы Google Play. При запуске приложения Google Play открывается системный диалог с запросом ввода данных банковской карты (без заполнения данного диалогового окна пользовательне сможет в будущем запустить приложение Google Play). Скриншот фишингового окна показан на рис. 6.

|

| Рисунок 6. Фишинговые всплывающие окна |

После ввода данных с карты они отправляются на сервер злоумышленника. При этом происходит обычный запуск приложения Google Play.

2. Сбор информации с помощью системных диалогов. После установки вредоносное ПО проверяет наличие аккаунтов пользователей в интересующих злоумышленника банках, сканируя установленные приложения, СМС-сообщения и контакты пользователя. При обнаружении нужного банка пользователю показывается системный диалог с текстом «Принять Уведомление от «название банка»?». При согласии пользователю предлагается синхронизироваться с банком и заполнить формы, сгенерированные злоумышленником. Все скомпрометированные данные затем высылаются на сервер злоумышленника.

| 30 000 рублей — розничная стоимость андроид-бота с исходниками |

3. Сбор информации с помощью HTML/JS-диалогов. После установки вредоносное ПО проверяет наличие аккаунтов пользователей в интересующих злоумышленника банках, сканируя установленные приложения, СМС-сообщения и контакты пользователя. При обнаружении нужного банка пользователю выводится фишинговое окно, где он должен заполнить данные банковской карты или другую критичную информацию. Скомпрометированные данные также высылаются на сервер злоумышленника. Скриншоты фишинговых всплывающих окон приведены на рис. 6.

4. Сбор информации через установленные приложения. При запуске определенных приложений (например, Facebook, Skype и др.) открывается системный диалог с запросом ввода данных банковской карты (без заполнения данного диалогового окна пользователь не сможет запустить желаемое приложение). Для формирования диалога злоумышленники используют дизайн самого приложения, чтобы пользователь не смог заметить подозрительную активность.

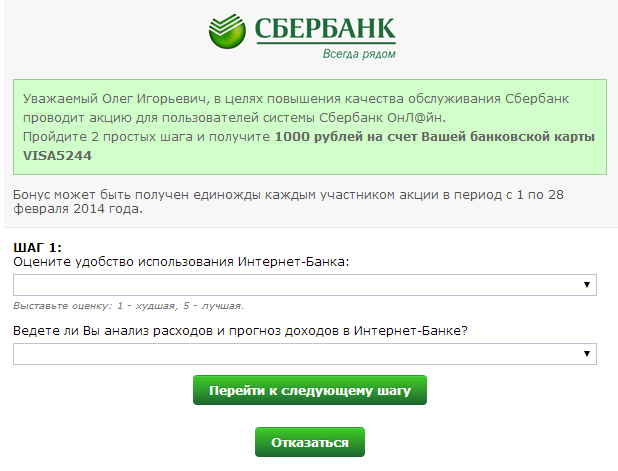

Кроме того, для получения логина и пароля от интернет-банкинга злоумышленники начали использовать и другой способ с использованием фишинговых сайтов. Изучая перехваченные СМС, злоумышленник ищет абонентов схорошим балансом на банковском счете. Таким пользователям злоумышленник от имени банка направляет СМС с просьбой пройти анкетирование на сайте, где за заполненную анкету клиенту будут начислены бонусы. Анкета заполняется в несколько шагов, на одном из которых просят указать логин от системы интернет-банкинга. При этом другую секретную информацию (пароль, номер карты, кодовые слова и т.д.) не запрашивают.

Зная логин от системы интернет-банкинга, злоумышленник на сайте банка использует процедуру восстановления пароля по СМС, в результате чего на зараженный телефон приходит новый пароль, и таким образом злоумышленник получает логин, пароль, а также доступ ко всем СМС, в том числе от банков с TAN-кодами, что позволяет ему успешно совершать банковские переводы.

Пример фишинговой страницы с анкетой на русском языке, используемой злоумышленниками вместе с мобильным трояном, показан на рис. 7.

|

| Рисунок 7. Пример фишинговой страницы с анкетой на русском языке, используемой злоумышленниками вместе с мобильным трояном |

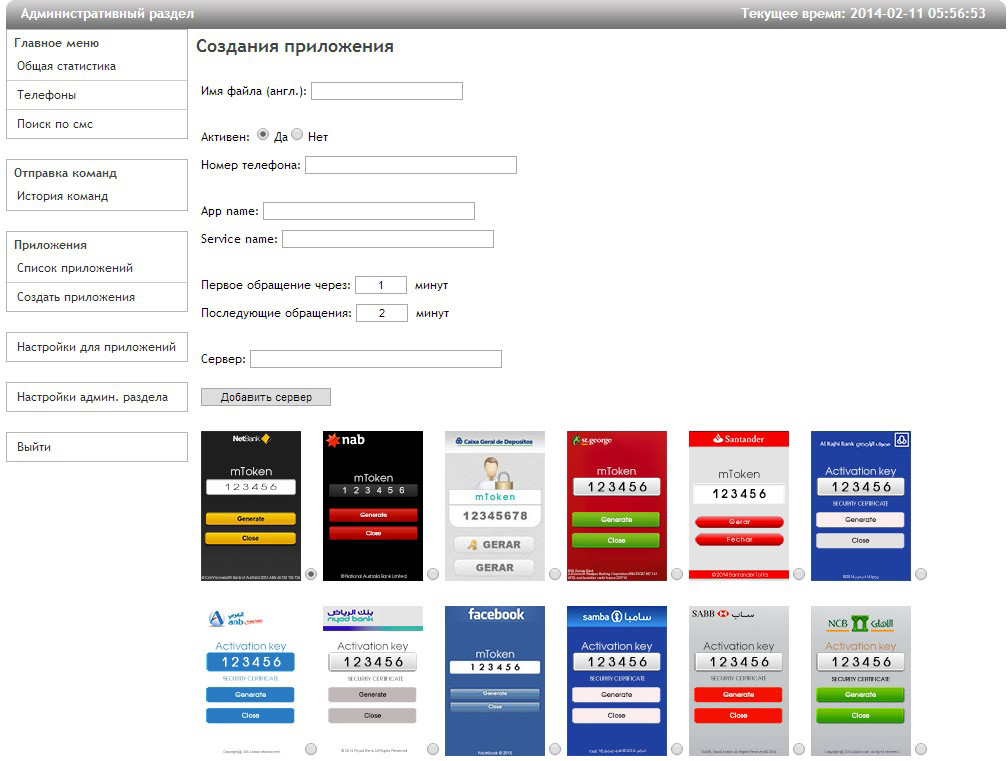

Еще одним способом получения доступа к банковскому счету жертвы является распространение мошеннических приложений от имени банка. В данном случае приложение стилизовано под конкретный банк. Хакеры упростили процесс создания таких приложений для распространения и в своей панели управления сделали раздел с мастером по созданию этих приложений по шаблону. Пример такой бот-сети показан на рис. 8.

|

| Рисунок 8. Раздел в панели управления с мастером по созданию этих приложений по шаблону |

Данная бот-сеть создана русскоговорящими лицами, но целью являются арабские банки. Подобное приложение также получает логин/пароль во время установки на мобильное устройство, а все TAN-коды передает на сервер злоумышленника.

СМС-банкинг

Под СМС-банкингом понимается процедура перевода денег с банковского счета с помощью отправки специально сформированного СМС на номер банка. При использовании данной технологии знать логин/пароль не надо. Подтверждение переводов осуществляется отправкой СМС на специальный номер банка с TAN-кодом, который также получается от банка по СМС. Имея возможность манипулировать СМС, злоумышленник может осуществлять банковские переводы.

Пошагово процесс хищения можно представить следующим образом:

- Троянская программа пересылает все СМС на сервер злоумышленника.

- Злоумышленник ищет на сервере СМС с уведомлениями от банков. Например, такие СМС приходят после совершения покупок, и в них содержится информация о балансе банковского счета.

- Если злоумышленник находит номер телефона с интересующим балансом и владелец телефона является клиентом банка, который предоставляет услугу СМС-банкинга, то злоумышленник создает задание вредоносной программе на отправку СМС с информацией о переводе денежных средств на номер банка. При этом все дальнейшие уведомления от банка будут скрываться на телефоне владельца счета и передаваться на сервер злоумышленника.

- Банк отправляет код подтверждения операции на перевод денежных средств по СМС.

- Троянская программа перехватывает СМС от банка, скрывает это СМС от пользователя и передает его текст на сервер злоумышленника.

- Злоумышленник создает задание вредоносной программе на отправку СМС с кодом подтверждения на номер банка.

- Вредоносная программа выполняет свое задание, в результате чего операция перевода завершается.

Сегодня это наиболее популярный способ совершения хищений, поскольку крупнейшие банки предоставляют услугу СМС-банкинга. Одной из наиболее активных банковских мобильных бот-сетей является бот-сеть, построенная с использованием троянской программы, определяемой средствами антивирусной защиты как AndroidOS.Svpeng. Исследование данной бот-сети показало, что целью являются банки России и Украины. Однако «зараженные» устройства присутствуют также в США, Грузии, Узбекистане.

| $16 млн. хакер может заработать только через СМС-банкинг |

В январе 2015 года с помощью сервиса Bot-trek Cyber Intelligence (CI) была обнаружена информация о продаже подобного вредоносного программного обеспечения на одном андеграундном ресурсе.

Данное вредоносное ПО начинает работать при первом запуске после установки. В главном меню ярлык приложения не создается, поэтому найти его можно под именем «System» в списке приложений. Если пользователь запустит данное приложение, то оно выдаст уведомление: «Ошибка! Приложение не было установлено, файл поврежден. [Удалить]». После того как пользователь нажмет кнопку [Удалить], будет воспроизведена анимация удаления и бот закроется. Однако на самом деле приложение удалено не будет.

Ниже приведены основные возможности этого вредоносного ПО:

- Получение входящих СМС.

- Выполнение USSD-команд.

- Перехват СМС.

- Рассылка СМС по определенным контактам пользователя.

- Рассылка СМС по фильтрам (всем, on-line, избранным, по операторам, по странам).

- Отправка СМС на любой номер.

- СМС-команды:

- allСМС – пересылка СМС с номера, на котором будет получена команда, на номер, с которого будет отправлена команда (если нет доступа к сети Интернет);

- send [НОМЕР] [ТЕКСТ] – СМС-команда для отправки СМС с номера получателя.

Функция по отправке СМС-сообщений на любые номера может быть использована злоумышленниками для отправки сообщений на платные номера в целях хищения баланса пользователя. Также этот троян обладает хорошими способностями по маскировке и может эмулировать свое удаление. Это уменьшает вероятность обнаружить данное вредоносное приложение пользователем.

В связи с возможностью выполнения USSD-команд злоумышленникам становятся доступны конфиденциальные данные жертвы, часть из которых может быть использована для хищения денег с существующих банковских аккаунтов. Функция по перехвату СМС-сообщений может позволить злоумышленникам получать СМС-коды для проведения мошеннических транзакций со счета жертвы.

Некоторые банки разрешают совершать переводы по СМС только получателям из белого списка, например, по шаблонам, созданным в интернет-банкинге. Однако в белом списке всегда присутствует номер телефона, привязанный к банковскому счету, чтобы владелец мобильного устройства мог пополнять баланс телефона. В этом случае хакеры переводят все деньги с банковского счета на номер мобильного телефона. Впоследствии хакер, обладая доступом к СМС, может привязать электронный кошелек к этому телефону и сделать перевод денежных средств с баланса телефона на новый электронный кошелек, таким образом, обходя ограничения белого списка.

Автоматические хищения

Основным сдерживающим фактором бурного роста хищений является необходимость ручного совершения переводов, изучения СМС от банков, подтверждение платежей TAN-кодами. Однако одна из преступных групп внастоящее время активно занимается решением данного вопроса. Текущая реализация изучаемых вредоносных программ позволяет не вносить изменения в функциональные возможности трояна. Все изменения, которые необходимо сделать для автоматизации процесса хищения, должны быть произведены в панели управления бот-сетью, а именно:

- Определять по СМС текущий баланс клиента и банк, клиентом которого является владелец мобильного устройства.

- В панели управления сделать фильтры по банкам для выбора оптимальной схемы работы с ними.

- Под каждый банк сделать свои шаблоны СМС на перевод денежных средств на нужные номера с учетом текущих балансов владельца мобильного устройства.

Каждая из исследуемых компанией Group-IB преступных групп имеет свои планы на автоматизацию процесса хищения, однако одна из них уже находится на завершающей стадии и первые два пункта сделаны. Данная группа имеет установленные трояны в Германии, США, Литве, Латвии.

Расчеты показывают, что при среднем размере хищения в $400, наличии бот-сети на 100 тысяч мобильных устройств и условии, что лишь 40% из них привязаны к банковскому счету, хакер может заработать $16 млн толькочерез СМС-банкинг. Но такой заработок возможен только при наличии автоматизации, поскольку сделать в ручном режиме 40 тысяч переводов невозможно. Для злоумышленников это является основным стимулом скорейшей доработки своих вредоносных программ. В начало⇑

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Комментарии отсутствуют

Комментарии могут отставлять только зарегистрированные пользователи

|