|

Календарь мероприятий

март  2026 2026

Пн |

Вт |

Ср |

Чт |

Пт |

Сб |

Вс |

| | | | | | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 | | | | | |

показать все

Новости партнеров

МТС AdTech и MWS AI: 24% трудоспособного населения России регулярно пользуются генеративным ИИ в формате чатов

Читать далее

Эксперт SafeERP Римма Кулешова: безопасность ERP больше не про ИТ, а про выживание бизнеса

Читать далее

Не внедривший — жалеет: каждый третий предприниматель пожалел, что не внедрил автоматизацию раньше

Читать далее

«Байкал Электроникс» и РЕГЛАБ заключили миллиардный контракт на поставку микроконтроллеров Baikal U-1000

Читать далее

«СиСофт Девелопмент»: цифровая трансформация в строительстве и нефтегазе идет полным ходом

Читать далее

показать все

Статьи

Как компьютеры понимают текст?

Читать далее

Как компьютеры понимают текст?

Читать далее

Как найти идею и перезапустить продукт в «красном океане»

Читать далее

Интеграция как бизнес-задача

Читать далее

Soft skills на руководящих должностях

Читать далее

Точность до метра и сантиметра: как применяют технологии позиционирования

Читать далее

Как искусственный интеллект изменит экономику

Читать далее

Эпоха российской ориентации на Запад в сфере программного обеспечения завершилась

Читать далее

Сладкая жизнь

Читать далее

12 бизнес-концепций, которыми должны овладеть ИТ-руководители

Читать далее

показать все

|

«Доктор Веб» исследовал нового банковского троянца

Главная / Новости партнеров / «Доктор Веб» исследовал нового банковского троянца

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Троянцы, предназначенные для хищения денег с банковских счетов, представляют серьезную угрозу. Обычно это довольно сложные многокомпонентные вредоносные программы, поэтому банковские троянцы появляются на свет нечасто. Вирусные аналитики компании «Доктор Веб» исследовали новую версию вредоносной программы, относящейся к широко известному семейству Trojan.Gozi.

| |

Новый банковский троянец, получивший наименование Trojan.Gozi.64, основывается на исходном коде предшествующих версий Trojan.Gozi, который уже долгое время находится в свободном доступе. Как и другие представители этого семейства, Trojan.Gozi.64 может заражать компьютеры под управлением 32- и 64-разрядных версий Windows. Троянец имеет модульную архитектуру, но, в отличие от предыдущих модификаций, он полностью состоит из отдельных загружаемых плагинов. Также Trojan.Gozi.64 не имеет алгоритмов для генерации имен управляющих серверов — их адреса «зашиты» в его конфигурации, в то время как одна из первых версий Gozi использовала в качестве словаря текстовый файл, загружаемый с сервера NASA.

Создатели троянца заложили в него ограничение, благодаря которому он способен работать с операционными системами Microsoft Windows 7 и выше, в более ранних версиях Windows вредоносная программа не запускается. Дополнительные модули скачиваются с управляющего сервера специальной библиотекой-лоадером, при этом протокол обмена данными использует шифрование. Лоадер Trojan.Gozi.64 может выполнять на зараженной машине следующие вредоносные функции:

- проверка обновлений троянца;

- загрузка с удаленного сервера плагинов для браузеров, с помощью которых выполняются веб-инжекты;

- загрузка с удаленного сервера конфигурации веб-инжектов;

- получение персональных заданий, в том числе для загрузки дополнительных плагинов;

- удаленное управление компьютером.

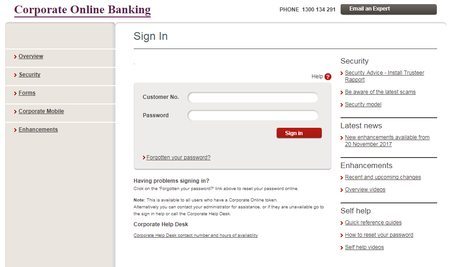

Для осуществления веб-инжектов в каждом браузере Trojan.Gozi.64 использует собственный настраиваемый плагин. В настоящий момент вирусным аналитикам известны плагины для Microsoft Internet Explorer, Microsoft Edge, Google Chrome и Mozilla Firefox. Установив соответствующий модуль, троянец получает с управляющего сервера ZIP-архив с конфигурацией для выполнения веб-инжектов. В результате Trojan.Gozi.64 может встраивать в просматриваемые пользователем веб-страницы произвольное содержимое – например, поддельные формы авторизации на банковских сайтах и в системах банк-клиент. При этом, поскольку модификация веб-страниц происходит непосредственно на зараженном компьютере, URL такого сайта в адресной строке браузера остается корректным, что может ввести пользователя в заблуждение и усыпить его бдительность. Введенные в поддельную форму данные передаются злоумышленникам, в результате чего учетная запись жертвы троянца может быть скомпрометирована.

Помимо этого на зараженный компьютер могут быть загружены и установлены дополнительные модули – в частности, плагин, фиксирующий нажатие пользователем клавиш (кейлоггер), модуль для удаленного доступа к инфицированной машине (VNC), компонент SOCKS-proxy-сервера, плагин для хищения учетных данных из почтовых клиентов и некоторые другие.

Банковский троянец Trojan.Gozi.64 не представляет опасности для пользователей антивирусных продуктов Dr.Web, поскольку сигнатуры вредоносной программы и ее модулей добавлены в вирусные базы.

С уважением,

компания «Доктор Веб»

www.drweb.com

|

|

| |

В начало⇑

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Комментарии отсутствуют

Комментарии могут отставлять только зарегистрированные пользователи

|

Вакансии на сайте Jooble

|