|

Календарь мероприятий

декабрь  2025 2025

Пн |

Вт |

Ср |

Чт |

Пт |

Сб |

Вс |

1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 | | | | |

показать все

Новости партнеров

Группа «Борлас» – в числе крупнейших игроков российского рынка HR Tech

Читать далее

WiFly OpenRoaming: новоя технология гостевого Wi-Fi для России и СНГ

Читать далее

UserGate открыл лабораторию по кибербезопасности в МИРЭА — Российском технологическом университете

Читать далее

VAS Experts ввел сервис «Личный кабинет» для управления лицензиями и техподдержкой

Читать далее

Иностранные компании хотят сотрудничать с российскими ИИ-разработчиками

Читать далее

показать все

Статьи

Как изменились сделки слияний и поглощений после 2022 года и что ждет инвесторов в будущем?

Читать далее

Налоговая оптимизация. Новые УСН-правила при смене региона: конец налоговой оптимизации?

Читать далее

Налоговый мониторинг – как это будет?

Читать далее

Какие ошибки допускают ИТ-директора при сокращении ИТ-бюджета и как их избежать?

Читать далее

Есть ли жизнь после Microsoft?

Читать далее

Точность до метра и сантиметра: как применяют технологии позиционирования

Читать далее

Как искусственный интеллект изменит экономику

Читать далее

Эпоха российской ориентации на Запад в сфере программного обеспечения завершилась

Читать далее

Сладкая жизнь

Читать далее

12 бизнес-концепций, которыми должны овладеть ИТ-руководители

Читать далее

показать все

|

«Доктор Веб» обнаружил троянца, интересующегося строительными кранами

Главная / Новости партнеров / «Доктор Веб» обнаружил троянца, интересующегося строительными кранами

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Вредоносные программы для узкоспециализированных, или, как их еще называют, таргетированных атак, встречаются нечасто. В 2011 году компания «Доктор Веб» рассказывала о распространении троянца BackDoor.Dande, целенаправленно крадущего информацию у аптек и фармацевтических компаний. Спустя четыре года был обнаружен троянец BackDoor.Hser.1, атаковавший оборонные предприятия. А в ноябре 2016 года специалисты «Доктор Веб» исследовали бэкдор, нацеленный на российские компании, занимающиеся строительными кранами.

Windows-троянца, получившего наименование BackDoor.Crane.1, злоумышленники использовали в ходе целенаправленной атаки на два крупнейших российских предприятия, занимающихся производством портальных и грузоподъемных кранов, а также сопутствующего оборудования. Это один из немногих случаев таргетированной атаки с применением вредоносного ПО, зафиксированных специалистами «Доктор Веб» за последнее время. Аналитики компании установили, что этот бэкдор и две другие вредоносные программы, которые он загружал на зараженные машины, в течение некоторого времени похищали с инфицированных компьютеров конфиденциальную информацию. Основной целью злоумышленников были финансовые документы, договоры и деловая переписка сотрудников. Кроме того, троянцы с определенной периодичностью делали снимки экранов зараженных ПК и отправляли их на принадлежащий злоумышленникам управляющий сервер. Эти факты позволяют предположить, что российские производители строительных подъемных кранов стали жертвами недобросовестной конкурентной борьбы.

Далее мы кратко рассмотрим технические аспекты работы BackDoor.Crane.1.

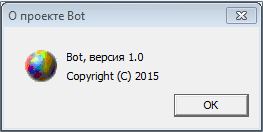

В ресурсах троянца вирусные аналитики обнаружили окно «О проекте Bot», которое при работе вредоносной программы не отображается на экране, — вероятно, вирусописатели забыли его удалить при заимствовании кода. Оно содержит строку «Copyright © 2015», однако текущая версия бэкдора была скомпилирована вирусописателями 21 апреля 2016 года.

После запуска троянец проверяет наличие на диске атакуемого компьютера конфигурационного файла и в случае отсутствия создает его. Вслед за этим BackDoor.Crane.1 загружает в память зараженной машины собственные модули и с определенными интервалами начинает обращаться к управляющему серверу за заданиями. Примечательно, что в процессе обмена информацией с командным центром троянец использует в качестве значения параметра User-Agent строку «RSDN HTTP Reader» — исходя из этого можно сделать вывод, что вирусописатели копировали фрагменты кода с сайта для разработчиков ПО rsdn.org.

BackDoor.Crane.1 имеет несколько модулей, которые могут быть установлены по команде злоумышленников. Каждый из них выполняет какую-либо конкретную задачу. Среди них:

- выполнение переданной с управляющего сервера команды с использованием интерпретатора команд cmd;

- скачивание файла по заданной ссылке и сохранение его в указанную папку на инфицированном компьютере;

- составление и передача на управляющий сервер перечня содержимого заданной директории;

- создание и передача на управляющий сервер снимка экрана;

- загрузка файла на указанный злоумышленниками сервер с использованием протокола FTP;

- загрузка файла на указанный злоумышленниками сервер с использованием протокола HTTP.

Специалисты «Доктор Веб» установили, что некоторые модули BackDoor.Crane.1скачивали и устанавливали на зараженные компьютеры двух написанных на языке Python троянцев, добавленных в вирусные базы Dr.Web под именами Python.BackDoor.Crane.1 и Python.BackDoor.Crane.2. Бэкдор Python.BackDoor.Crane.1 обменивается с управляющим сервером информацией с использованием протокола HTTP и может выполнять практически тот же набор команд, что и BackDoor.Crane.1. К этому списку добавилось несколько новых функций:

- получить список файлов и каталогов по заданному пути;

- удалить указанные файлы;

- прекратить работу указанных процессов;

- скопировать заданные файлы;

- передать на управляющий сервер список запущенных процессов, информацию об операционной системе и дисках зараженного ПК;

- завершить собственную работу.

Вторая вредоносная программа — Python.BackDoor.Crane.2. — предназначена для выполнения на инфицированном компьютере полученного с управляющего сервера шелл-кода.

Сигнатуры этих вредоносных программ добавлены в вирусные базы Dr.Web, поэтому не представляют опасности для наших пользователей.

[ Подробнее о троянце]

В начало⇑

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Комментарии отсутствуют

Комментарии могут отставлять только зарегистрированные пользователи

|

Вакансии на сайте Jooble

|