|

Календарь мероприятий

ноябрь  2025 2025

Пн |

Вт |

Ср |

Чт |

Пт |

Сб |

Вс |

| | | | | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | |

показать все

Новости партнеров

Почти 70% компаний не используют системы защиты от утечек данных

Читать далее

Айсорс запустил Центр промышленной автоматизации

Читать далее

Каждая вторая компания в мире внедряет системы управления процессами — рынок вырос вдвое за год

Читать далее

State of DevOps Russia 2025: рост зрелости команд, интеграция AI и приоритет безопасности

Читать далее

70% компаний не соответствуют требованиям закона о защите персональных данных

Читать далее

показать все

Статьи

Поддержка 1С - "черная дыра" IT- бюджета: как превратить хаос в управляемый процесс и оптимизировать затраты

Читать далее

Как посчитать реальную выгоду от ИИ в видеонаблюдении?

Читать далее

Управление расходами: режем косты с помощью ИИ

Читать далее

Безопасность как сервис (SECaaS)

Читать далее

До 97% выросло количество людей, которые реагируют на утечку своих персональных данных

Читать далее

Точность до метра и сантиметра: как применяют технологии позиционирования

Читать далее

Как искусственный интеллект изменит экономику

Читать далее

Эпоха российской ориентации на Запад в сфере программного обеспечения завершилась

Читать далее

Сладкая жизнь

Читать далее

12 бизнес-концепций, которыми должны овладеть ИТ-руководители

Читать далее

показать все

|

Новый бэкдор крадет документы и шпионит за пользователем

Главная / Новости партнеров / Новый бэкдор крадет документы и шпионит за пользователем

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Бэкдорами называют разновидность троянцев, способных выполнять на инфицированном компьютере команды злоумышленников. Как правило, бэкдоры используются для установки удаленного контроля над зараженной машиной и хищения различной конфиденциальной информации. Одним из представителей этого класса вредоносных программ стал обнаруженный специалистами компании «Доктор Веб» троянец, предназначенный для кражи документов и шпионажа.

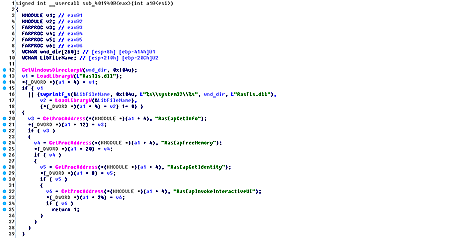

Угрожающий пользователям Microsoft Windows троянец BackDoor.Apper.1распространяется с помощью дроппера, который представляет собой документ Microsoft Excel, содержащий специальный макрос. Этот макрос собирает по байтам и запускает самораспаковывающийся архив. Архив, в свою очередь, содержит исполняемый файл, имеющий действительную цифровую подпись компании Symantec, и динамическую библиотеку, в которой сосредоточен основной функционал бэкдора. Троянец регистрирует в автозагрузке исполняемый файл, который после своего запуска загружает в память атакуемого компьютера вредоносную библиотеку.

Основное предназначение BackDoor.Apper.1 — кража с инфицированного компьютера различных документов. Зарегистрировав собственное приложение в автозагрузке, троянец удаляет исходный файл.

После успешного запуска BackDoor.Apper.1 действует в качестве кейлоггера: фиксирует нажатия клавиш и записывает их в специальный зашифрованный файл. Еще одна функция троянца — мониторинг файловой системы. Если на диске компьютера имеется конфигурационный файл, содержащий пути к папкам, состояние которых троянец должен отслеживать, BackDoor.Apper.1 будет фиксировать все изменения в этих папках и передавать эту информацию на управляющий сервер.

Перед установкой связи с командным сервером бэкдор собирает данные о зараженном компьютере: его имя, версию операционной системы, сведения о процессоре, оперативной памяти и дисках, после чего отсылает полученные сведения злоумышленникам. Затем троянец добывает более подробную информацию о дисковых накопителях, которая также передается на управляющий сервер вместе с файлом журнала кейлоггера. Вслед за этим BackDoor.Apper.1переходит в режим ожидания команд.

Для получения директивы троянец отправляет на управляющий сервер специальный запрос. Среди прочего бэкдор может по команде отправить злоумышленникам сведения о содержимом заданной папки или указанный киберпреступниками файл, удалить или переименовать какой-либо файловый объект, создать на зараженном компьютере новую папку, а также сделать снимок экрана и отправить его на принадлежащий киберпреступникам сервер.

Антивирус Dr.Web детектирует и удаляет данного троянца, поэтому он не представляет опасности для наших пользователей.

Подробнее о троянце

В начало⇑

Facebook

Мой мир

Вконтакте

Одноклассники

Google+

Комментарии отсутствуют

Комментарии могут отставлять только зарегистрированные пользователи

|

Вакансии на сайте Jooble

|