Нас часто спрашивают об идеальной системе защиты информации и просят поделиться рецептами. Сегодня мы с радостью воспользуемся возможностью систематизировать на страницах журнала «БИТ» наши подходы к информационной безопасности и дать несколько советов

Они могут показаться банальными, но именно пренебрежение простыми вещами приводит к финансовым хищениям, разглашению информации ограниченного доступа, остановкам бизнес-процессов и взрывам вертолетов крупным планом – в общем, ко всему тому, что скрывается за емким определением «Инцидент информационной безопасности». Также порекомендуем несколько средств защиты информации, которыми пользуемся сами. Надеемся, вам это будет полезно, а мы впредь сможем просто давать ссылку на эту статью.

Итак, поехали!

Информационная безопасность на 100%

Ее нет и быть не может. А если бы она и была достижима, то защищенная система стала бы абсолютно нерабочей. Представьте себе сервер, отключенный от всех сетей, в том числе электрической, и спрятанный в глубоком подвале, входа в который нет, а местоположение его никому неизвестно. Нужна кому-нибудь такая безопасность? Нет.

Таким образом, под приемлемым состоянием безопасности мы понимаем компромисс между функциональностью целевой системы и ее защищенностью. Мы знаем, что с ростом защищенности функциональность падает, и ищем баланс. Но, кроме прочего, безопасность – это процесс, который не должен прерываться.

Иметь план и придерживаться его

Множество факторов защищенности упирается в соблюдение инструкций и здравый смысл, одна человеческая ошибка способна свести к минимуму эффект от дорогой и продвинутой системы защиты информации. Длинный и устойчивый пароль, введенный на мошенническом или уязвимом ресурсе, может скомпрометировать все используемые вами информационные системы, если подходит для авторизации хотя бы в одной из них. Также утечка одного пароля способна открыть подход к генерации всех парольных фраз конкретного пользователя и облегчить злоумышленнику их подбор.

Среди типичных ошибок, которые совершаются даже в крупных компаниях с достаточной культурой работы с информацией:

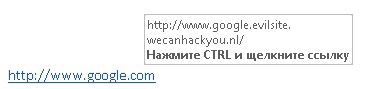

- Переходы по поддельным ссылкам. Адрес назначения может существенно отличаться от внешнего вида ссылки. Последствия от такого перехода могут быть весьма плачевны.

- Игнорирование предупреждений браузера. Во время атак типа MitM (человек посередине) пользователь, как правило, получает предупреждение о том, что сертификат промежуточного узла не является доверенным. Игнорируя подобные предупреждения, он, по сути, передает всю информацию лично в руки злоумышленнику. https – это очень хорошо, но корректность соединения нужно контролировать. Хотя бы по значку в адресной строке.

- Излишнее доверие к электронной почте. Знакомое имя отправителя в письме далеко не всегда означает, что вы общаетесь с другом или коллегой. Проверьте адрес, с которого пришло письмо, и адрес для обратной связи. Особенно если к сообщению приложены файлы или оно содержит ссылки.

- Отказ от двухфакторной аутентификации. Большинство современных почтовых сервисов поддерживает аутентификацию с использованием дополнительных факторов. Тем не менее многие считают подтверждение даже по СМС избыточной мерой безопасности. Учитывая, что сегодня почтовый ящик – своего рода сетевой паспорт личности и с его помощью можно получить доступ ко многим системам и учетным записям, такого рода бесплатная добавка к защищенности не может быть лишней.

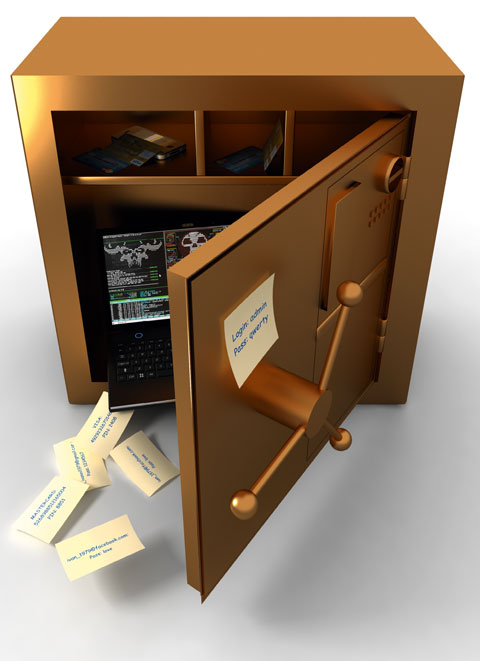

Ключ от всех дверей

Пароли должны иметь случайный характер или максимально неявный алгоритм создания. Это правило легко соблюдать, когда паролей пять или шесть, но с ростом их количества память и воображение начинают давать сбои.

Для облегчения работы с большим количеством паролей следует применять специализированное ПО. Мы, к примеру, используем KeePass – надежный пассворд-менеджер с поддержкой огромного количества программных платформ. Кипасс бесплатен, открыт для изучения в исходных текстах и позволяет удобно хранить пароли от любых систем, а также облегчает их создание. Мастер-пароль, с помощью которого шифруются все остальные парольные фразы, мы запоминаем наизусть, нигде не записываем и регулярно его меняем.

Для облегчения работы с большим количеством паролей следует применять специализированное ПО. Мы, к примеру, используем KeePass – надежный пассворд-менеджер с поддержкой огромного количества программных платформ. Кипасс бесплатен, открыт для изучения в исходных текстах и позволяет удобно хранить пароли от любых систем, а также облегчает их создание. Мастер-пароль, с помощью которого шифруются все остальные парольные фразы, мы запоминаем наизусть, нигде не записываем и регулярно его меняем.

Ответственное хранение

Информация, хранящаяся на ноутбуках и флеш-картах время от времени покидает пределы офиса вместе с носителем. Носитель может быть потерян вместе с информацией, а может быть и целенаправленно похищен. Для того чтобы потеря накопителя не обернулась утечкой важных сведений, файлы или носитель целиком следует шифровать.

Для этой цели подойдет TrueCrypt, честное имя которого было запятнано обвинениями в наличии закладок и общей небезопасности, но, если верить результатам независимого аудита, оснований для таких обвинений нет.

Для этой цели подойдет TrueCrypt, честное имя которого было запятнано обвинениями в наличии закладок и общей небезопасности, но, если верить результатам независимого аудита, оснований для таких обвинений нет.

Так или иначе, для защиты информации, выносимой за пределы офиса, данная система шифрования подойдет, а то, что для вас по-настоящему важно, лучше хранить подальше от суетного мира.

Для сомневающихся в надежности TrueCrypt размещаем QR-код со ссылкой на результаты независимого аудита от NCC Group, Inc. (https://goo.gl/qL8F0G).

А тем, кто не верит приведенному отчету, рекомендуем обратить внимание на VeraCrypt и совсем уж параноидальный TRESOR, который борется с рядом векторов атак на оперативную память ПК, просто не храня в ней расшифрованные данные.

Второе дыхание

Целостность и доступность – не менее важные свойства защищаемой информации по сравнению с конфиденциальностью. К сожалению, задумываться об этом принято уже после того, как выяснилось, что важная информация потеряна, а актуальной резервной копии нет. Не менее часто копия обнаруживается, но никак не желает разворачиваться.

Резервируйте информацию как

угодно и чем угодно, но резервируйте непременно и периодически проверяйте качество копий. Это сводит к минимуму ущерб от системных сбоев, ошибок персонала и вирусов-вымогателей. И это тоже ваша безопасность.

Луч света в темном царстве

Еще одна беда работы вне офиса – подключение к сети. Время от времени приходится пользоваться недоверенными сетями, в том числе беспроводными, где перехват трафика возможен самыми разными способами (попробуйте включить hot-spot с именем Wi-Fi_Free в людном месте и посчитайте количество подключившихся). Снизить опасность такой работы можно, используя VPN. Мы пользуемся решениями от Cisco и удаленно подключаемся к интернету через корпоративную точку входа, оставаясь в сети и под защитой полного набора средств информационной безопасности в любом месте, где есть хоть какие-то коммуникации.

Конфиденциально, лично в руки

Мы не из тех, кто доверяет электронной почте, как бы хороша она ни была, мы защищаем содержимое писем с помощью шифрования.

PGP – отличный выбор для тех, кто хочет соблюсти конфиденциальность переписки, получить дополнительные гарантии целостности сообщения и удостоверить личность отправителя. Решение настолько популярно, что рассказывать о его особенностях нет смысла. А вот порекомендовать следует обязательно. Кстати, берегите приватные ключи, ведь на то они и приватные.

Если нужен доверенный канал для

Если нужен доверенный канал для

общения с людьми, далекими от техники, есть решение иного порядка – Voltage SecureMail от компании Voltage Security, которую недавно приобрела Hewlett-Packard. Решение закрытое, платное и недешевое, зато чрезвычайно просто в использовании и имеет клиенты для популярных мобильных платформ.

Сапожник в сапогах

Учитывая профиль компании, мы, конечно же, пользуемся и средствами собственной разработки.

Учитывая профиль компании, мы, конечно же, пользуемся и средствами собственной разработки.

Информированность всех сотрудников о современных угрозах обеспечивает сервис Bot-Trek Cyber Intelligence (CI), содержащий структурированную информацию о киберпреступных группировках, инструментарии, используемом ими, и поставляющий регулярные дайджесты об инцидентах информационной безопасности.

Практическую безопасность от вредоносного ПО, направленного на кражу денег и ценной информации, обеспечивает Threat Detection Service (TDS), который прозрачно мониторит трафик, не мешая пользователям и не выдавая своего присутствия троянам. TDS спасает нас от тех угроз, которые не по зубам даже очень хорошим антивирусным пакетам. А еще он помогает пополнять базы CI.

Практическую безопасность от вредоносного ПО, направленного на кражу денег и ценной информации, обеспечивает Threat Detection Service (TDS), который прозрачно мониторит трафик, не мешая пользователям и не выдавая своего присутствия троянам. TDS спасает нас от тех угроз, которые не по зубам даже очень хорошим антивирусным пакетам. А еще он помогает пополнять базы CI.

Пользуясь интернет-банкингом, мы с удовольствием отмечаем, что наши транзакции находятся под защитой нашего же сервиса Intelligent Bank (IB). Очень может быть, что и ваши интернет-платежи находятся под его защитой.

Пользуясь интернет-банкингом, мы с удовольствием отмечаем, что наши транзакции находятся под защитой нашего же сервиса Intelligent Bank (IB). Очень может быть, что и ваши интернет-платежи находятся под его защитой.

Найти и обезвредить

Современные вирусописатели умеют обходить популярные антивирусные пакеты самыми разными способами, чем существенно дискредитировали их.

К слову, глава Symantec Брайан Дай еще в прошлом году заявил, что антивирусы, какими мы их знаем, более не способны противостоять современным угрозам и отражают лишь около 45% атак.

Это действительно так, но отказываться от использования антивирусных пакетов – верх неосмотрительности. 45% – это серьезная доля, и не следует ею пренебрегать. Используйте известные антивирусы с максимальным количеством локальных пользователей, это повысит шансы распознавания вирусного семпла, попавшего в ваши системы. Чем больше пользователей антивируса на территории нашего государства – тем выше шанс, что сигнатуры для новой угрозы уже написаны. Иными словами, покупайте российские антивирусы.

То, что всегда со мной

Мы понимаем, что безопасность – это образ жизни, поэтому и вне рабочих мест используем решения, снижающие информационные риски. Мы знаем, что интернет никогда и ничего не забывает, и все, что не предназначено для глаз общественности, пересылаем с использованием защищенных мессенджеров, способных ограничивать время доступности сообщений, возможности по экспорту высланных текстов и файлов, снятию скриншотов.

Среди таких мессенджеров: Wickr, Telegram, Threema, Confide, и это далеко не полный список. Ассортимент впечатляет, поэтому каждый волен выбрать на вкус, цвет, кошелек и масштаб паранойи.

Надеемся, что в статье вы прочли что-то новое для себя и абсолютно уверены, что нам удалось напомнить о простых истинах, цена которым – безопасность. Напоследок хотелось бы пожелать смотреть иногда на собственную защищенность глазами злоумышленника и анализировать ее достаточность. Такая «игра в шахматы» с самим собой – отличный способ поддерживать актуальность принимаемых мер.

P.S. Кстати, если вы просканировали размещенный в тексте QR-код или перешли по сокращенной ссылке, то должны согласиться, что такие вещи – отличный способ «скормить» пользователю любой ресурс.